Archiv für die Kategorie „Überwachung“

Die gute Oona Räisänen stammt aus Helsinki und ihr jüngter Hack ist ziemlich interessant: Sie hat es geschafft GPS-Koordinaten eines Helikopters aus einem öffentlichen YouTube-Video zu extrahieren.

Sie betreibt ein kleines Blog drüben bei Google Blogspot, wo sie das Prozedere vorstellt und das updatet sie auch regelmäßig: http://windytan.com/2014/02/mystery-signal-from-helicopter.html. [via]

Das war wirklich ein dummer Zufall: Dieses Video hat sie vorgeschlagen gekriegt. Es war eine Verfolgungsjagd in Kansas, eben mit einem Helikopter. Sie muss hier im linken Kanal etwas gehört haben, was einer Störung gleich kam, von der sie erst dachte, es sei der Motor des Hubschraubers. Als sie das näher untersuchte war es ein digitales Signal.

Sie war in der Lage das wohl vollständig zu isolieren und kam auf eine spezielle Technik der Frequenzmodulation: https://de.wikipedia.org/wiki/Frequenzumtastung. Sie hat das Ergebnis gefiltert, bekam einen Datenstrom und analysierte dessen Inhalt. Bis auf drei Gruppen von Bytes waren alles konstante Werte. Wie sie auf Idee kam hier entweder die Orts-Telemetrie des Helikopters, Informationen einer Kamerarichtung oder Video-Zeitstempel zu vermuten wollte sie nicht näher erläutern. In jedem Fall sieht es so aus, dass sie sich sehr gut mit solchen Dingen auskennt.

Was in ihrem Beitrag folgt sind noch eine Reihe technischer Dinge, das Endergebnis war dies: Mit Hilfe von Google Earth konnte sie die zurückgelegte Flugstrecke des Helikopters komplett rekonstruieren. o.O Eine Grafik ist dort auch eingefügt.

Durch Leser-Feedback kamen sie wohl sogar auf den verwendeten GPS-Transmitter: Nucomm Skymaster TX, oder sehr ähnliches Gerät.

Warum ich das jetzt erzählt habe: Zum einen ist die Geschichte natürlich grandios, die zufällig gegebenen Umstände, eine Hackerin aus Finnland, die genau hinhört, das globale Überwachungssystem GPS. Zum anderen hat sie das ja mit einem Video auf YouTube gemacht. Das wird nicht das einzige Video sein, wo dies funktioniert. Was ist praktisch durch solche Hacks sonst noch herausfilterbar?? No one knows.

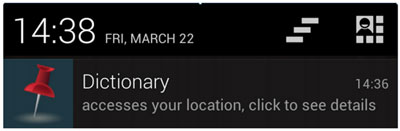

Ist wohl noch work in progress: Die Universität Rutgers (New Jersey) arbeitet an einer Android-App, die über einen Hinweis GPS-Zugriffe von anderen Apps auf dem Smartphone zeigt:

Mehr als zehn Seiten PDF gibt es bisher leider noch nicht, der Screenshot oben wurde auch daraus entnommen:

http://winlab.rutgers.edu/~janne/USECfieldstudy.pdf. [via]

Als Methode wurde hier Heuristic Discovery of Location Access benutzt, die Änderungen der Variable getLastKnownLocation protokolliert und so eben Abweichungen des GPS-Status berechnen kann.

Ein paar Problemchen gibt es wohl noch, z.B. stören derzeit Apps diese Berechnung, wenn ein Benutzer die währendessen nutzt. Die Veröffentlichung soll sich auch wegen anderer Detailfragen noch bis zu zwei Monate hinziehen. Sobald es hier einen Link zur APK gibt, füge ich den unten ein.

Ich selbst hatte auch solche Ideen, wenn auch etwas drastischer: Ich wollte einfach über eine App GPS komplett auf Android deaktivieren. Ohne PIN ist GPS dann nicht mehr benutzbar, aber irgendwie fand ich bisher wenig Zeit das umzusetzen und es ist wohl auch nicht so einfach, wie man hier wieder sieht.

Im Übrigen braucht man GPS meistens sowieso nicht: Standortdaten können ähnlich präzise über das Mobilfunknetzwerk abgefragt werden. Bisher hat sich bei mir keine App über fehlendes GPS beschwert. Wäre ja noch schöner.

Der offene Charakter von Android macht solche Konzepte wie Blackphone überhaupt erst möglich.

Blackphone ist ein Krypto-Smartphone, ein Stück aufwendige Technik für verschlüsselte Kommunikation, wie sie sonst nur Staatslenkern für sehr viel Geld zur Verfügung steht. Hier eben für Lieschen Müller und Erik Muster gleichermaßen.

Ich habe mich umgehend für deren Newsletter angemeldet, als das öffentlich wurde. Nur leider bekam ich bisher noch keinerlei weiterführende Informationen.

Zum Einstieg muss uns die Website reichen, die gibt es nämlich vom Start weg auch in deutscher Sprache:

Mal davon abgesehen, dass wir mittlerweile und ganz nebenbei in ein Zeitalter eingetreten sind, wo sichere Hardware sexy sein darf, auch das personelle Backup hier ist vielversprechend:

Phil Zimmerman ist Entwickler von PGP und in der „Internet Hall of Fame“. Jon Callas war Mitgründer der PGP-Foundation. Was die beiden alleine wegen PGP schon durchmachen mussten, man möchte nicht mit ihnen tauschen. Dann war David Purón Vorsitzender der Open Mobile Alliance und kennt sich mit massenhaft Mobilfunkstandards aus. Das spanische Startup Geeksphone (u.a. Firefox OS) mischt ebenfalls mit. Und Mike Kershaw hat mal das nette Wifi-Tool Kismet entwickelt.

Die modifizierte Android-OS-Version wird nach derzeitigem Stand PrivatOS heißen. Und die soll dann das Folgende möglich machen:

* Verschlüsselung aller Anrufe

* Verschlüsselung aller Emails

* Verschlüsselung aller Texte

* Verschlüsselung für Internet-Browsing

* Internetzugang über VPN

* Komplette Kontrolle über den eigenen „digitalen Fußabdruck“

Und wahrscheinlich noch viel mehr, was bisher einfach noch nicht verfügbar ist.

Weder Release-Datum, noch Einführungspreis stehen bisher fest.

Die Vorbestellungsphase für das Gerät beginnt am 24. Februar. Am selben Tag wird das Smartphone auch das erste Mal auf der Mobilfunkmesse MWC in Barcelona präsentiert. Vormerken! Alleine um das hier rückgängig machen zu können:

„Technology was supposed to make our lives better. Instead we have lost our privacy — we have become enslaved.“

Mit Androiden ist es recht einfach ins Darknet abzutauchen, sofern man dies wünscht.

Alles was man dazu braucht:

1) Orbot. Die APK gibt es offiziell im Play Store, hier der Link

2) Firefox. Ich empfehle diesen Android-Browser vor diesem komischen verkrüppelten Orweb. Auch diese APK gibt es im Play Store, wenn ihr den nicht eh schon benutzt

3) Um beide Apps nun zu verheiraten, braucht ihr das Firefox-Plugin ProxyMob. Und das findet ihr direkt(!) hier: Add-On installieren

4) Das war’s! 😀

Die Funktionsweise ist nun wie folgt:

Orbot aufrufen -> auf dem Button bleiben, bis er grün wird -> auf die Weltkugel in Orbot klicken -> Firefox als App auswählen -> es _muss_ eine Erfolgsmeldung kommen, dass Firefox nun für Tor konfiguriert ist

Ihr könnt das dann ganz einfach überprüfen (falls ihr ungläubig seid, etc.), wenn ihr nun das Hidden Wiki aufruft: http://thehiddenwiki.org/, dort findet sich der Link gleich ganz oben unter der Bezeichnung „Link to the original Hidden Wiki:“. Der Link ist unter normalen Umständen nicht zu erreichen.

Dass Orbot läuft lässt sich an einem Icon mit Ausrufezeichen in der Statusleiste eures Androiden sehen. Das kann übrigens ruhig die ganze Zeit laufen, andere Browser wurden nicht mit TOR verknüpft und können für das „normale“ Web verwendet werden.

Wenn ihr Firefox nun wieder ohne Orbot nutzen wollt, reicht es das Proxy-Plugin zu deaktivieren.

SPEZIALTECHNIKEN (optional)

Ihr könnt weitere Plugins für Firefox installieren, um eure Privatsphäre noch mehr zu erhöhen:

I) Phony, direkt installieren. Hier kann man andere Hardware als Client auswählen, etwa Mac, Windows, Firefox OS, etc.

II) Self-destructing Cookies, direkt installieren. Cookies, die nicht mehr gebraucht werden, etwa für zuvor offene Tabs, werden umgehend gelöscht. Es erscheint jedes Mal allerdings eine Meldung, was genau zerstört wurde. Ist trotzdem echt gut.

III) alternative Standard-Suchmaschine: Ob DuckDuckGo oder Startpage; ihr könnt jede beliebige Suchmaschine zum Standard in Firefox für Android machen. Dazu bleibt ihr einfach lange auf der Sucheingabemaske und es erscheint das entsprechende Popup

IV) naja, den Tab für privates Browsing (mit der venezianischen Maske) solltet ihr inzwischen vom PC-Feuerfuchs kennen

V) solltet ihr keinen Wert auf eine interne History in Firefox legen, es gibt noch ein Plugin namens Clean Quit, direkt installieren

VI) eventuell erstellt noch ein Master-Passwort, ebenfalls bekannt aus PC-Welten

[via]

Habe ich etwas vergessen!? Nee, ich denke nicht.

Wenn ihr selber zu dem OpenSource-Projekt ProxyMob beitragen möchtet, etwa weil ihr ein Coder mit zu viel Freizeit seid, besucht doch https://github.com/guardianproject/ProxyMob!

Have fun!

P.S.: Anständig bleiben! ^^ Im Darknet nicht immer ganz einfach. Doch leider wird dieser Teil des Webs immer wichtiger. Was ein Armutszeugnis für uns alle ist.

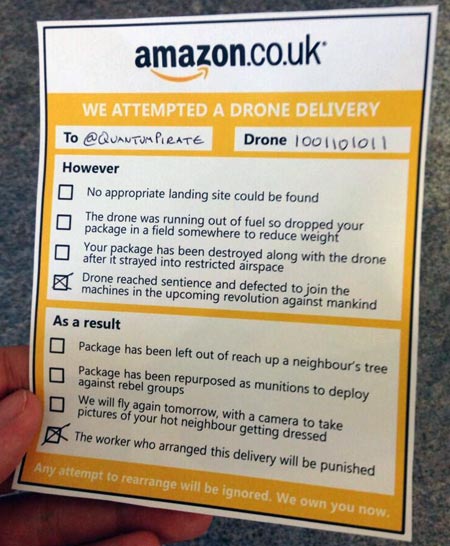

Es liegt in der Natur des Menschen, schleichenden Misständen zunächst mit Humor zu begegnen. Ebenfalls seiner Natur entspricht, dass ihn diese anfängliche Leichtsinnigkeit, sei es aufgrund technischen Unverständnisses, Abarbeiten strikter Befehlsketten ihm aufgezwungener Interessenvertreter, ob eigener Faulheit, kaum verfügbarer zeitlicher Ressourcen, einfach aus Dummheit, schneller in ärgste Bedrängnis bringen kann, als ursprünglich beabsichtigt war. Ein Beispiel:

(Quelle)

Beim Thema Drohnen, einem der wichtigsten der momentanen Dekade, und wahrscheinlich auch weiterer, die kommen, findet derzeit ein Prozess statt, der von zahlreichen Medien und sonstigen Vertretern anderer Couleur gnadenlos heruntergespielt wird. Als Leser kann man sich nun aussuchen, welchem der oben aufgeführten Gründe dies entsprechen mag. Das fällt mal mehr, mal weniger schwer.

Neben den technisch (noch) völlig unmöglichen und rein aus Spaß heraus erdachten Plänen eines weltweit agierenden Internetversandhändlers, zukünftig Pakete seiner Kunden mit Drohnen zuzustellen, sofern diese in einem Umkreis von höchstens 16km entfernten Versandzentren wohnen [via], hat es sich auch die Deutsche Post nicht nehmen lassen hier herumzu-spin-nen: Sie testete vor zwei Tagen erst einen sogenannten „Paketkopter“, der medienwirksam mit einem kleinen Päckchen 50 Meter weit fliegen konnte.

Anhand des Post-Drohnen-Beispiels kurz, schließlich fand der „Spaß“ hierzulande unter Verwendung der deutschen Sprache statt, was man unter einem beispielhaften Spin versteht:

* Einladungen an diverse Medienvertreter, vornehmlich mit Kameras (am besten die größten Idioten in dem Feld, technische Kompetenz ist nicht erwünscht)

* dem Platzieren eines „Publikums“ (kann, muss nicht mal echt sein. Ebenfalls bloß keine Technik-Freaks!)

* das „Publikum“ sollte durch die größte Kleinigkeit begeistert werden können (ausgiebiges Lachen, Klatschen, etc.; Vorhandensein von Intelligenz nicht erwünscht)

* deutliches Ansagen diverser populärer Claims, z.B. aus dem militärischen Bereich, wie:

„Der Adler ist gelandet!“

„Lufthoheit!“

„Forschungsprojekt!“

„Spannende Technologie!“

„Deutliche Vorteile!“

„Weiterentwicklung der Technik!“

„Wird nie krank!“

„Arbeitet immer!“

* dem Herunterspielen für das Umsetzen tatsächlicher Pläne, wie

„Noch lange hin!“

„Noch gar nicht gesetzlich geregelt!“

„Braucht Weiterentwicklung!“

„Viel zu teuer!“

„Akku zu schwach!“

Das Schlimme bei Drohnen ist, das war aber bereits bei GPS und dem frühen Internet beobachtbar: Es wird erst militärisch entwickelt und eingesetzt, danach in der freien Wirtschaft, und am Ende verkauft man es als die totale Befreiung und etwas tatsächlich Gutes. In Wirklichkeit aber wird es permanent missbraucht, es lässt sich nicht mehr rückgängig machen, ist zeitweise unkontrollierbar und es schadet dem Individuum.

Der Unterschied: Wir können mittlerweile selbst diesen Prozess verfolgen. Bei Drohnen noch viel besser wie bei GPS und Internet/ARPANET, denn wir haben plötzlich die Werkzeuge dafür.

Die Geschichte der Drohnen ist eng mit militärischen Zwecken verknüpft. Das ist kein Geheimnis, die Idee gibt es, seit der Mensch sich aufgemacht hat die Lüfte zu erobern. Dass es bisher einfach nicht beachtet wurde ist das Besorgniserregende. Und derzeit, das ist noch viel besorgniserregender, gibt es ernsthafte und konsequente Bemühungen von unterschiedlichsten Seiten das herunterzuspielen.

Bereits damals gab es massenhaft Überlegungen und Fragen, die heute einfach nicht mehr gestellt werden:

– wer steuert die Drohnen?

– wem steht eine Lizenz dafür zu?

– mit welcher Technik werden diese Dinger genau ausgestattet sein?

– Konsequenzen für Mensch und Tier?

– was genau soll dadurch eigentlich „besser“ werden?

Dass es eben _nicht_ gut ist, was in dem Bereich derzeit passiert, habe ich kürzlich erst verlinkt: Der Proxykrieg: Hipster-Version.

Schon alleine die Bezeichnung des seit 2002 (spätestens!) stattfindenden Krieges mit dieser Technik lässt aufhorchen: Unter normalen Umständen sollte der Begriff seit dem Ende des Kalten Krieges keine reale Anwendung mit militärischen Mitteln mehr darstellen. Stellvertreterkrieg hat es danach in den allgemeinen Sprachgebrauch geschafft. In Bezug auf diesen Artikel von mir bedeutet das, es ist ein Krieg der

I) in den Medien nicht erwähnt und/oder verarbeitet wird

II) weitestgehend im Verborgenen stattfindet und das auch bleiben soll

III) aus der Ferne geführt wird, als wäre Krieg ein Videospiel

IV) aus der Ferne geführt wird, als wäre Krieg rein virtuell und es gäbe keine realen Menschenverluste

V) ein, wenn nicht das Paradebeispiel eines asymmetrischen Krieges

Überlegen ist in diesem Krieg der, der die bessere Technik besitzt. Soziale Kompetenzen sind hier unnötig. Ebenso legt man außer auf die Reaktionszeit keinerlei Wert auf irgendwelche menschlichen Fähigkeiten. Das nächste Ziel, so kann man es aus Artikeln lesen, ist noch nicht einmal mehr das Vorhandensein eines menschlichen Operators, sondern autarke Tötungsmaschinen. Denkbar sind sprach- oder gestengesteuerte Computerprogramme, die messerscharfe Algorithmen ausführen, überall auf dem Planeten und wohl auch im Weltall, und sich sogar durch eigenes Handeln und Erfahrung selbstständig weiterentwickeln können.

Das 21. Jahrhundert wird nicht witzig, lasst euch hier bloß keinen Scheiß erzählen. Es gibt nach wie vor akute „alte“ Bedrohungen wie Kernwaffen, Überbevölkerung, Klimawandel, die angepackt werden müssen, soll es die nachfolgenden Jahrhunderte weiterhin einen Planeten Erde im Sonnensystem geben. Drohnen so zu sehen als wären es irgendwelche Spielzeuge, lustige Robotniks, die man sich gegenseitig unter den Weihnachtsbaum legen kann, ist schon aufgrund der Geschichte dieser Technik nicht nur gefährlich, sondern saudumm. Und wer es noch nicht wusste, großes Sorry: MacGyver wird es _nicht_ regeln. Für vieles ist es, leider, leider, bereits zu spät. Wer das noch nicht verstanden hat, der soll halt einfach Kuchen kaufen, wenn es kein Brot mehr gibt.

„And I can see them in my eyes when they’re closed, I can feel them at night/

I can feel them plot a course through the sky, I believe in their flight/

Drones over Brooklyn/

Dr-Drones over Brooklyn/“ – El-P, Cancer 4 Cure LP, Track #4, 2012

(Quelle: Business Insider)

Das NRO ist ein „Militärnachrichtendienst“ der USA, 1961 gegründet, strikt geheim gewesen bis 1992 und verantwortlich für das militärische Satellitenprogramm. Das Personal wird vom Militär, sowie der CIA gestellt, die Kosten teilen sich die CIA und das Pentagon.

Bei dem jüngsten Überwachungsprojekt, Codename NROL-39, erst letzten Donnerstag in den Orbit geschossen, beweisen die eine ungewöhnliche Form von Humor: Auf dem Logo prangt ein gelber Krake, ähnlich der mythologischen Figur Cthulhu aus dem Repertoire des US-Horror-Autors H.P. Lovecraft.

Im Zuge des NSA-GCHQ-Abhörskandals, der seit Juni schwelt, natürlich bestens gewählt.

Aber das reichte denen auch nicht. Darunter ist zusätzlich der Spruch zu sehen „Nothing is beyond our reach“.

Und dieser Claim ist 100% ernst gemeint:

„NROL-39 is represented by the octopus, a versatile, adaptable, and highly intelligent creature. Emblematically, enemies of the United States can be reached no matter where they choose to hide, […]“

sprach Unternehmenssprecherin Karen Fergurson gegenüber Forbes und fand das gut so.

Mit Symbolen arbeitet man bei der NRO gerne: Es gibt einen eigenen Wikipedia-Eintrag nur zu deren Logos von den Überwachungssatelliten. Selbstredend wird natürlich auch der Illuminati-Mythos bedient, zweimal, dreimal; also bitte, wenn schon denn schon. Mit Raketen und so vor der Pyramide, voll titte!

Wer Näheres zu diesen Symbolen erfahren möchte, dem sei folgendes Riesenbuch empfohlen: „Codex Magica“, von Texe Marrs. Bezüglich der präsentierten Bildbeispiele dort kann man übrigens auch hervorragend Fernsehbilder und Presseartikel abscannen. Selbst SPIEGEL ONLINE arbeitet gerne mal so, es handelt sich hierbei als nicht um ein Hirngespinst, das nur von Militärs verwendet wird.

Oha: Microsoft will an die Brüste der Damen dieser Welt.

Dafür haben eine Handvoll Entwickler in deren Research-Team einen BH entwickelt, der mit Sensoren ausgestattet ist, um allerlei Zeug zu messen:

* Herzschlag(!)

* Atmung(!)

* Hautleitfähigkeit(?)

* Bewegung allgemein

Diese Indikatoren sind, scheinbar, zuständig dafür, wie gestresst frau heute ist. Und deshalb, offizieller Grund aus dem Hause Microsoft, ich habe nichts damit zu tun, überfressen sich (over-eating) viele Damen. Das will man dort durch einen „smarten BH“ nun verhindern.

Der schickt einen Tweet(!) auf das Smartphone, sobald „Gefahr“ besteht; eine Gefahr, die ein zweifelhaftes Software-Unternehmen aus Seattle dann vorgibt. [via] Hauptproblem noch derzeit: Der Akku hält „nur“ 4 Stunden.

Für die Männer war ebenfalls sowas angedacht: Die passende Unterhose. Doch da das Herz physikalisch zu weit von dieser Stelle ist(!), hat man die Pläne wieder fallengelassen. o.O

Die Geschichte ist dermaßen abgefahren, man hätte sie gar nicht erfinden können. Meine Dichtung ist das nicht, steht alles im Artikel.

Fassen wir zusammen: Microsoft will, offizieller Grund, das Problem der Fettleibigkeit mit Chips in Unterwäsche ein für allemal aus der Welt schaffen. Doch da man beim Schwanz den Herzschlag nicht richtig messen kann, gibt es diese Version vorerst nur für die Frauen. W.T.F.

Vielleicht ist man einfach nur neidisch auf Apple: Ohne das iPhone gäbe es keine Milliarden Selfies von knackigen splitterfasernackten blutjungen Mädels und auch nicht dieses dumme twerking. Da wollten die Redmonder eben mitmischen. Welche Idee nun die teuflischere ist, es sei dem Leser/der Leserin überlassen. In jedem Fall möchte ich mit keiner Frau Sex haben oder auch nur zusammenleben, die ihre BHs mit Sensoren von Microsoft ausstatten lässt.

Ladiez: Bitte lasst euch keinen Quatsch erzählen. BHs werden ohnehin völlig überschätzt.

Was die vom Fraunhofer-Institut für Kommunikation, Informationsverarbeitung und Ergonomie so den ganzen Tag machen würde mich ja brennend interessieren.

Ende Oktober gab es die Meldung, es wurde eine Art Trojaner aufgespürt, der „BadBIOS“ getauft wurde und der nicht damit aufzuhalten war sich zu verbreiten, selbst wenn Netzwerkverbindungen ausgeschaltet waren. Das Problem war dem Beobachter Dragos Ruiu allerdings da schon drei(!) Jahre bekannt, der hat das eben erst kürzlich veröffentlicht.

Die Frage hier war dauernd, wie so etwas möglich sein kann. Und dann biegen eben die vom FKIE um die Ecke und behaupten, rein zufällig einen Prototypen, oder eben die Idee dazu zu haben, wie so etwas in der Realität stattfinden kann:

Mit Mikrophonen und Lautsprechern in handelsüblichen Laptops, einem Audiosignal, das Menschen nicht hören können und das sogar über ein Mesh von Gerät zu Gerät wandert, mit einem maximalen Abstand zwischen einzelnen Geräten von immerhin 20(!) Metern.

Schon „lustig“.

Ars Technica hat, aus Gründen die mir nicht bekannt sind, das komplette Prozedere „verrafft“ und in einem ersten Artikel behauptet, die vom FKIE hätten diesen neuen Trojaner sogar erfunden. Das FKIE reagierte, nicht einmal angepisst, aber dass sie sich überhaupt genötigt sahen zu reagieren sagt schon Einiges aus, so:

„[…] Our mission is to strengthen security by the means of early detection and prevention of potential threats. The research on acoustical mesh networks in air was aimed at demonstrating the upcoming threat of covert communication technologies. Fraunhofer FKIE does not develop any malware or viruses and the presented proof-of-concept does not spread to other computing systems, but constitutes only a covert communication channel between hypothetical instantiations of a malware. The ultimate goal of the presented research project is to raise awareness for these kinds of attacks, and to deliver appropriate countermeasures to our customers.“

Die Frage ist am Ende, wer denn diese „Kunden“ sein sollen. Also die „Kunden“ bekommen dann Mittel an die Hand, solche Angriffe abzuwehren. Sucht man auf Wikipedia in deutschen Einträgen nach FKIE, gibt es keinen eigenen Eintrag. Doch scrollt man die Ergebnisse durch, findet man heraus:

„Fraunhofer-Institute FKIE und FHR, ehemals Forschungsinstitute der Forschungsgesellschaft für Angewandte Naturwissenschaften FGAN in Wachtberg bei Bonn (Institute zur Erforschung neuer Radar- und Kryptoverfahren für militärische Anwendungen, finanziert aus Mitteln des Bundesministeriums für Verteidigung[37][38][39])“

Quelle: https://de.wikipedia.org/wiki/Bundesnachrichtendienst#Andere_kooperierende_Dienststellen_des_Bundes

Soll ich jetzt zu schreiben aufhören, eigentlich hat sich das Geschwätz doch erledigt, oder!?

Und nur um mal ein Gefühl dafür zu kriegen, was dem Herrn Dragos Ruiu damals mit seinem Mac(!) passiert ist, das war nicht mal ein Window$-Rechner, dürft ihr euch jetzt selbst einlesen, was diese „Erfindung“ für die Gegenwart bedeutet. Ich verlinke erstmal nichts mehr. Die labern hier alle von „Zukunft der Malware“; Alter, das passierte dem Ruiu 2010, die lachen sich heute über diese Technologie den Ast ab bei der NSA und entsprechenden Schergendiensten.

NEIL schläft nie: Das Akronym steht für Never Ending Image Learning. Und seit Mitte Juli macht dieser Cluster nichts anderes:

Das System scannt, in kleinen Schritten, 24/7 das Internet nach Bildern ab.

Es soll dabei selbst entscheiden, wie diese Bilder im Zusammenhang stehen.

Das Ziel: Common Sense. Das bedeutet übersetzt: Gesunder Menschenverstand(!). Die Fähigkeit Dinge zu erlernen, die NEIL nicht extra beigebracht wurden bzw. beigebracht werden mussten.

[via]

Das Tandem, das dieses Projekt an der Carnegie Mellon University zusammen leitet, ist ebenfalls interessant: Zum einen ist es Google. Der andere „Partner“ die US-Navy.

NEIL hat bislang mit seinen 200 CPUs 1.500 Objekte und 1.200 Szenen in vier Monaten erfasst, dabei 2.500 Assoziationen geknüpft.

Natürlich kam auch viel Unsinn heraus: Etwa „ein Rhinozeros ist eine Form der Antilope“ oder „Schauspieler kann man in Gefängnissen finden“ (wobei ich mit dem Wahrheitsgehalt von Letzterem leben könnte). Trotzdem scheinen die Verantwortlichen ganz zufrieden zu sein; wie auch immer man das hier definiert…

Der Plan? YouTube! Kommt als nächstes. Was das Ganze soll? Offenkundig. Auf direkte Anfragen der Washington Post wollte weder Google, noch die Navy antworten. Man kann es sich aber denken. Zitat von der Website der Navy:

„Today’s battlespace environment is much more complex than in the past“ and „the rate at which data is arriving into the decision-making system is growing, while the number of humans available to convert the data to actionable intelligence is decreasing.“

Braucht man keine Website des US-Militärs dazu. Kann man auch so darauf kommen, mit Common Sense…

Wir leben in modernen Zeiten. In dieser Phase des 21. Jahrhunderts finden Kriege statt, die kaum beachtet werden. Geführt von Videogamern. Per Fernsteuerung. Undemokratisch und in in Tausenden Kilometern entfernt. Im Zeitalter der Drohnen.

Da trifft es sich gut, dass man heutzutage im Web direkt Kriege mit Lifestyle verbinden kann. Das findet hier in Reinform statt:

http://instagram.com/dronestagram. [via]

Soldat trifft Hipster.

Die Angabe der vielen Toten in den Bildunterschriften gerät zur Nebensache: Die Bilder eines falschen Krieges werden erneut verfälscht, in diesem Fall mit Filtern, die der große Bruder Facebook über Instagram zur Verfügung stellt. Sie wirken, gewollt oder ungewollt, ob der Flut an geposteten Hunden in Sepiatönen, Sonnenuntergängen in Falschfarben und Schnappschüssen von westlichen Mittagessen, als sei das ohnehin nicht real, wichtig oder sonstwie relevant. Kurzum: Es repräsentiert einfach _alles_ wofür der Westen steht. Und wofür man ihn problemlos hassen kann.

Dabei hatte James Bridle mit diesem Projekt eigentlich etwas anderes im Sinn. Er wollte eben diesen Kontrast mit seinem Feed anbieten, eben nicht diese alltägliche Kakophonie gepostet sehen. Diesen ignorierten Krieg „tangible“, also greifbar machen. Erreicht hat er genau das Gegenteil.

Eben weil er Instagram für diesen Feed gewählt hat, ist seine Glaubwürdigkeit solch einer Ambition schon beim ersten Post flöten gegangen. Es gibt nichts Unechteres wie Instagram.

Schon alleine die Größenbeschränkung der Bilder deckt den betroffenen Bereich der Karte wahrscheinlich nie komplett ab. Irgendwo muss er die Photos zum Bearbeiten auch herkriegen, es sind sicher nicht seine eigenen. Und dann gibt es den moralischen Aspekt: Wenn ich weiß, bei einem Angriff sind zehn Menschen ums Leben gekommen, sollte ich die Vogelperspektive lieber heute mal mit Sierra oder doch lieber mit Lo-Fi posten? Morgen nehme ich dann bestimmt Walden, weil ich erinnere mich gerne an Ashton Kutcher von Zeit zu Zeit.

Das ist so krank. Ich gehe kotzen.

Ist irgendwie alles nichts, was ich bisher durch Feeds gelesen habe.

Da das bisher aber auch bei uns noch nicht erwähnt wurde (oder ich habe es noch nirgends gelesen, egal), hier eine verstörende Nachricht für alle Amazon-Kunden:

„AWS will build and manage the cloud that will sit in a CIA data center“, via networkworld.com.

Ich wusste bisher nicht, dass Amazon zu Vertragspartnern der CIA zählt. Man lernt nie aus.

Auch ist in dem Bericht die Rede davon, die hätten den Vertrag „gewonnen“; was ja nach einem tollen Wettbewerb mit Kuchen und Luftballons klingt. Nur waren darin eben überall kleine Kameras mit Mini-Mikrofonen versteckt.

Es ist natürlich alles streng geheim, wie das vonstatten gehen soll. Fest steht nur: Es wird die erste Cloud sein, auch nur deswegen, weil es ein mega-mega-profitabler Deal ist, die _nicht_ bei Amazon gehostet wird. Die wird in einem, ebenfalls strengstens geheimen, CIA-Datencenter-Gulag zu finden sein. Wahrscheinlich in Bielefeld, das es auch nicht gibt.

Erlaubt mir die süffisante Bemerkung zum Schluss: Hätte vor 20 Jahren ein Geheimdienst einen Deal über 600 Millionen-US-Dollar für, sagen wir ein Datencenter, abgeschlossen, das von einem Buchhändler erdacht werden muss, wäre es vor dem US-Kongress sicher zu einer Handvoll Untersuchungen gekommen.

Im Übrigen hätte man wohl ebenfalls den mentalen Gesundheitszustand einiger Geheimdienstler angezweifelt. Wobei das Letztere sich ja, wie wir seit Juni immer mal wieder berichtet kriegen, bis heute gelohnt hätte, hätte man das weiter verfolgt.

Als das mit dem NSA-Skandal aufkam im Juni, war als allererstes die Rede vom Sammeln von „Metadaten„, eigentlich eines jeden Benutzers. Jetzt ist nicht immer sofort klar, was als Metadata deklariert wird. Bei einer Email z.B. sind das u.a. Kopfdaten, die man sich optional sogar im Thunderbird-Email-Client anzeigen lassen kann. Bei Telefonen und Handys wird das schon schwieriger.

Die Universität Stanford, genauer deren Security Lab, hat da ein interessantes Projekt mit dem Titel Metaphone gestartet. Das Geile hierbei ist, die App gibt es jetzt schon für Android:

https://play.google.com/store/apps/details?id=edu.stanford.seclab.metadata.

Die Beschreibung dazu lautet wie folgt:

„MetaPhone is a project to understand call and text privacy. Researchers at Stanford University’s Department of Computer Science are studying metadata to estimate the reach of National Security Agency surveillance.

This study is open to all members of the public 18 or older. An Android smartphone and a Facebook account are required to participate. Participation ordinarily takes under five minutes.

Additional details and contact information are available on the study website. In the course of the study, you will provide mobile phone and social network data to Stanford researchers. Please carefully review the study explanation before electing to participate. The study is entirely voluntary and does not guarantee any benefits.“

Ich kann nur empfehlen, das zu unterstützen. Nicht vergessen dürfen wir nämlich auch: Die technischen Möglichkeiten sind in den USA größer als anderswo. Auch was Gegenmaßnahmen zu diesem NSA-Gedöns betrifft. Wie wir als einziges Land in Europa, so wird auch die USA als „Gefahrenland“ durch das Programm Boundless Informant eingestuft. Und die Universität Stanford wird ihren Teil dazu beigetragen haben; schließlich kommen auch die zwei Google-Jungs von dieser Schule.

Es gibt dennoch Haken bei dieser Sache: Man wird seinen Facebook-Account bereitstellen müssen. Was jetzt genau an Daten von eurem Smartphone übertragen werden, wird zwar erläutert. Aber auch wenn die sicherstellen, dass am Ende der Studie die Daten gelöscht werden, sind sie ja bereits in den USA gelandet. Und am Ende ist es eben wie mit jeder Studie: Die Garantie auf einen positiven Ausgang gibt es nicht.

Vielleicht sollten sich die Universitäten hierzulande ein Beispiel an diesem Vorhaben nehmen. Ich denke für die ist es ein Leichtes, das für unsere Gegebenheiten entwickeln zu können; es reicht ja Eclipse zum Programmieren. Und wenn selbst Stanford für diese Idee fünf Monate gebraucht hat, würden die mit ein bis zwei Monaten Verspätung einer ähnlichen App für uns/bei uns ja jetzt keine Lücken reißen.

Also entweder direkt mitmachen. Oder eben selber bauen. Ich behalte das mal im Auge und poste, wenn ich was zu den Ergebnissen lese. Wichtig ist das in jedem Fall, was hier passiert.

Nordkorea „baut“ tatsächlich eigene Tablets. Das neueste trägt den Namen „Samjiyon“ und darf auch von Ausländern gekauft werden:

(Bildquelle: via)

Es wird in englischsprachigen Online-Medien gerne als „iPad-Klon“ betitelt, dass es in keinstem Falle ist, da es von Android betrieben wird. Aber die Schlagzeile verkauft sich dem dummen Volk so natürlich besser.

Jedenfalls, das Regime packt hier allerlei Propaganda mit drauf, egal ob Spiele („Tank Recon 3D“, anyone?), Wörterbuch-Editionen, oder Bücher.

Die sind in einer Unterrubrik zu finden mit dem Titel „Foreign Books“, also „Fremdsprachige Bücher“. Rüdiger Frank von der Universität Wien hat sich die Liste einmal angesehen und kommt zu folgenden Ergebnissen:

Balzac, Dickens und Hugo seien nur inkludiert worden, weil hier das miese Leben im Feudalismus und Kapitalismus beschrieben sei. Ivanhoe aus dem Grund, weil hier geschildert wird, wie man auf patriotische Art & Weise ausländische Invasoren abwehrt. Gone With The Wind soll dabei sein, weil es eine Lieblingslektüre von Diktator Kim Jong Il war und auch, weil hiermit nordkoreanische Offiziere mit der englischen Sprache vertraut gemacht werden.

Das war es eigentlich schon, was zu den Inhalten bekannt ist. Offizielle Quellen dazu gibt es so gut wie nicht, das Gerät selbst wurde von einem ausländischen Besucher erworben, der nicht mit echtem Nachnamen genannt werden will.

Das Gerät wurde bereits im September letzten Jahres präsentiert und ist in Nordkorea für 200$ zu haben. Die Verpackung gibt ferner preis, dass eine unbekannte CPU mit 1,2GHz darin arbeitet und 1GB RAM mitgebracht werden. Es ist zudem in einer 8GB- und einer 16GB-Version erhältlich. Ein Screenshot dieser Verpackung, sowie zwei der Benutzeroberfläche sind hier zu finden:

http://northkoreatech.org/2013/08/01/review-samjiyon-tablet/.

Ganz abgeschworen hat man dem Westen jedoch nicht: Ich kann kein koreanisch, doch „Angry Birds“ scheint hier ebenfalls mitgeliefert zu werden wie ein virtuelles Basketball-Spiel. Und zwei App-Icons mit dem Clownsfisch Nemo, sowie einer hochgezüchteten zweirädrigen Rennmaschine lassen nicht gerade auf diesen abgrundtiefen Hass schließen, der uns alltäglich durch viele Medien vermittelt wird. Wir sind also nicht komplett scheiße, phew, nochmal Glück gehabt.

Naja, kaufen würde ich das Teil trotzdem nicht. Es ist erst das dritte Tablet überhaupt aus dem Land und das bisher einzige, das Ausländern angeboten wird, die als Touristen ins Land kommen. Der Begriff Hardware-Trojaner passt also wohl auf das „Samjiyon“ besser als auf irgendein anderes Gerät… Benutzung auf eigene Gefahr. Ich würde in diesem Fall nicht mal meine Hand ins Feuer legen, dass man mit einer Custom ROM etwas daran ändern kann. V.a.: Wer will eine hierfür machen?? o.O

„Be an ally. If you understand and care enough to have read this far, we need your help. To really challenge the surveillance state, you need to teach others what you’ve learned, and explain to them why it’s important“

Also gut. Dann helfe ich der EFF mal das Wort zu verbreiten: https://eff.org/deeplinks/2013/10/ten-steps-against-surveillance.

Schließlich profitiere ich unmittelbar von diesem ganzen NSA-Skandal.

:: prolog

Zum einen erscheinen viele Texte von mir heute wohl in einem etwas anderen Licht. Und obwohl ich mir manchmal selbst wünsche, es wären reine dunkle Fantasien gewesen, bin ich doch ganz froh, dass sich meine schlimmsten Befürchtungen bewahrheitet haben. Es trägt zu meiner Glaubwürdigkeit bei und auch zu meiner Weitsicht. Hätte sich manch einer aus meinem „Freundeskreis“ bzw. „Familie“ lieber mal zu Herzen genommen. Willkommen im Club! Zweitens: Das Interesse an den Themen schlägt sich ganz konkret auch in den Besucherzahlen nieder. Seit den Enthüllungen im Juni sehe ich Zuwachsraten von 70%. Ende nicht in Sicht. Trotzdem bleibt das hier ein kleines Projekt mit dreistelligen Besucherzahlen im unteren Bereich. Mal sehen, wie sich das entwickelt. Nun zu den…

:: tools

In dem Artikel finde ich eine NSA-Präsentation besonders interessant: „TOR stinks“, 23 Folien, via theguardian.com. Darin echauffieren sich die Dienste aus den USA und UK, dass man überhaupt nicht „alle TOR-User jederzeit“ identifizieren könne. Echt schade.

Naja, das führt uns zum allerersten Schritt: Nutzt TOR! Das Browser-Bundle ist schnell entpackt und sofort einsatzbereit. Es frisst aber Ressourcen, eine taugbare PC-Maschine mit entsprechenden Specs ist also von Vorteil.

Zweitens: Email-Verschlüsselung benutzen. In dem Artikel wird natürlich wieder PGP erwähnt. Auch steht da, es sei „tricky to use“. Das lese ich immer wieder, es stimmt aber nicht. Nicht wirklich: Das Einrichten ist tricky. Hat man das gemacht, etwa mit Thunderbird und Enigmail, ist das Benutzen kinderleicht. Es gibt einfach Probleme bei den Nutzern selbst: Entweder die sind zu faul oder zu leichtsinnig oder zu starrsinnig oder wasauchimmer. Auch diese Schlüsselaustauscherei ist ein riesen Problem. Das ist das Einzige, was ich an Cryptopartys gut finde. Die finden oft und gerne zu politischen Zwecken statt. Aber man findet schnell Gleichgesinnte, um Schlüssel austauschen zu können.

Drittens, auch sehr nageliegend: HTTPS Everywhere benutzen. Und VPN (Virtual Private Network), wenn an öffentlichen Plätzen gesurft wird. Besonders VPN ist nicht immer einfach einzurichten auf mobilen Geräten. Viel Spaß hier!

Viertens: Passwort-Management-Software benutzen. Und Passwörter wählen, die _nicht_ zu merken sind. Ist aber ein Extraaufwand und fast untauglich im täglichen Umgang. Selber mal probieren, schadet ja nicht.

Fünftes: Festplatten verschlüsseln, wo es eben geht. Nachträglich fast unmöglich…

:: eigene erfahrungen

Naja, es gibt so viel, was ich im Laufe der Zeit selbst gemacht habe. Ein wichtiger Punkt war, aus der Abhängigkeit von Microsoft auszubrechen. Das war irgendwann Mitte der letzten Dekade und das Ziel wurde mit einer Vehemenz verfolgt, die mir heute unheimlich ist. Es war aber verdammt wichtig. Auch für mich persönlich. Sieht man ja jetzt. Daher ist der erste Schritt immer: Ein offenes Betriebssystem wählen! Eine Übersicht findet man hier ganz oben: http://prism-break.org/#de. Generell muss man sein Linux erst finden. Das dauert, aber eine ausführlichere Übersicht findet sich hier: Distrowatch, sortiert nach Popularität. Übrigens ist BSD natürlich genauso wichtig. Muss jeder selbst wissen.

Das darf aber bei dem PC nicht aufhören. Das sieht man mit den Smartphones: Zwar ist Android ein Produkt von Google, wird aber streng kontrolliert und Mechanismen implementiert, die nicht zum Vorteil der Nutzer sind. Doch es gibt weiterhin AOSP und Cyanogenmod, die, je weiter die Zeit voranschreitet, unverzichtbar sein werden.

Dann gibt es mittlerweile Hardware, die ganz speziell den offenen Charakter würdigt. Die PlayStation 3 war ein wichtiger Schritt in diese Richtung, wenngleich die Möglichkeit Linux auf der Konsole zu installieren durch paranoide Sony-Manager irgendwann gekappt wurde. Es gibt Drucker die von Haus Linux unterstützen, siehe die Liste hier. Und der gute Raspberry Pi aus England darf ebenso nicht fehlen.

Mehr fällt mir selbst gerade fast nicht ein. Denn: Weitere Ideen werden ja weiterhin gesammelt und stehen zur freien Verfügung, http://prism-break.org/#de. Das betrifft soziale Netzwerke, Plattformen für die eigenen Photos, eigene Texte, etc. Manche Dinge wurden seit Sommer auch hier ausführlichst präsentiert.

:: ausblick

Ich habe erst heute morgen wieder einen Text gelesen und das ist beunruhigend. Da muss man sich selbst einen Reim darauf machen und schauen, wie ernst man das nimmt:

1. „Hackers are seen not as mere miscreants, but as dangerous enemies of the fundamental established order of society.“

2. „just the first salvo in the war on general-purpose computing“ -> „buckle your seat belt. Because if I’m right, then this next decade is going to be an awfully bumpy ride“

[via]

Das sieht schwer nach Krieg aus. Problem: Der läuft bestimmt nicht erst seit diesen Sommer. Zeit, dass es endlich ankommt.

Das Jahr geht nicht mehr sehr lange. Hier ist einer der wichtigsten Texte aus 2013:

„Are We Puppets in a Wired World?“, Sue Halpern, via nybooks.com.

Lest es oder lasst es bleiben.

Viele Bücher werden in dem Artikel erwähnt:

Evgeny Morozov: „To Save Everything, Click Here: The Folly of Technological Solutionism“, 413 Seiten, bei „PublicAffairs“, 28,99$

Cole Stryker: „Hacking the Future: Privacy, Identity and Anonymity on the Web“, 255 Seiten, bei „Overlook“, 25,95$

John Naughton: „From Gutenberg to Zuckerberg: What You Really Need to Know About the Internet“, 302 Seiten, bei „Quercus“, 24,95$

Eric Siegel: „Predictive Analytics: The Power to Predict Who Will Click, Buy, Lie, or Die“, 302 Seiten, bei „Wiley“, 28$

Viktor Mayer-Schönberger & Kenneth CukierBig Data: „A Revolution That Will Transform How We Live, Work, and Think“, 242 Seiten, bei „Eamon Dolan/Houghton Mifflin Harcourt“, 27$

Alice E. Marwick: „Status Update: Celebrity, Publicity, and Branding in the Social Media Age“, 368 Seiten, bei „Yale University Press“, 27,50$

Terence Craig & Mary E. Ludloff: „Privacy and Big Data: The Players, Regulators and Stakeholders“, 108 Seiten, bei „O’Reilly Media“, via 19,99$

Ich habe den Text von nybooks.com bis zum Ende gelesen und verlinke die deshalb nicht. Kleiner Tipp: Selbst suchen, am besten mit einer anderen Suchmaschine als Google und sie bei einem kleinen Online-Buchhändler kaufen.