Archiv für die Kategorie „NSA“

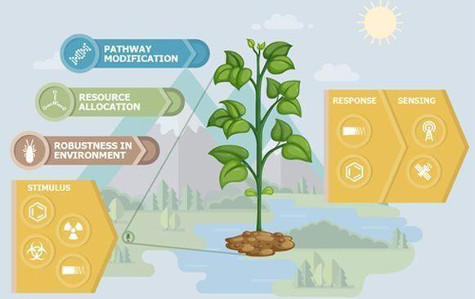

Ich bin mir nicht mehr sicher, ob man die DARPA heute noch ernstnehmen kann:

Grafik: DARPA

Von den Visionären, die einst das mächtige Internet erfanden, kommen zwar immer mal wieder kuriose Ideen wie diese hier. Aber ganz ehrlich: die haben doch einen gewaltigen Schuss weg. o.O

Vielleicht ist mir das früher auch einfach nie so richtig aufgefallen. Die PPTs der NSA aus dem Snowden-Fundus funktionierten irgendwie genauso: viel Gelaber und kunterbunt, aber alles andere als zielführend und umsetzbar. Und auch die Vault-7-Geschichte von Wikileaks zeigte deutlich, zum Glück eigentlich, dass auch die CIA nur mit Wasser kocht.

Nee, da ist nichts mit „Alien-Technologie“. Das sind einfach LSD-Ideen. Irgendwie innovativ zwar, aber absolut kindisch und hirnrissig.

Wer Details zu den „Spionagepflanzen der DARPA“ in deutscher Sprache nachlesen möchte, hier der informative Telepolis-Artikel dazu: „Darpa will „einfache Pflanzen als Informationssammler der nächsten Generation““, via telepolis.de.

Ich wäre dann im (schriftlichen) Kampf gegen die DARPA auch raus. Die USA danken gerade ab und wir dürfen live dabei sein. Und es gibt heute mächtigere und ekligere Gegner: Apple. Facebook. Twitter. Uber. Einzig, es fehlt an Munition.

Seit Freitag kann man quasi live mitverfolgen, was passiert, wenn Unternehmen weiterhin auf Windows XP oder auch Windows Server 2003 setzen: Die Erpresser-Software WannaCrypt zieht die weitesten Kreise, die eine Schadsoftware jenes Typus jemals angerichtet hat.

Zu den betroffenen Unternehmen zählen:

- Microsoft selbst I: weil die extra deswegen einen Patch für Windows XP veröffentlichen mussten, was niemals niemals mehr gedacht war

- Microsoft selbst II: weil das ein Imageschaden ungekannten Ausmaßes ist, den man jetzt, eine knappe halbe Woche nach dem Start der Infizierung, nur in Maßen begreift

- Telefónica (Spanien): denen gehört z.B. die Marke O2

- Teile des NHS (UK): das ist das Gesundheitssystem des Königreiches. Scheinbar ging es keine Nummer kleiner…

- FedEx (USA)

- Deutsche Bahn (DE)

- Portugal Telecom (PT)

- Renault (Frankreich)

- Nissan (Japan)

- LATAM Airlines (Südamerika)

Ich spekuliere jetzt mal frei, dass Banken nicht so davon betroffen waren, da deren ATMs nicht ans Internet angeschlossen sind. So ziemlich jeder Bankautomat hierzulande läuft mit Windows XP, was man sehr gut an den Meldungen im Blue Screen of Death erkennen kann, wenn das Scheißding mal nicht läuft. Pech für die Erpresser und hartes Glück für die Banken dieser Welt, würde ich mal behaupten.

In der Unternehmensliste oben fehlt übrigens das eigentliche Entwicklerstudio des WannaCrypt zugrundeliegenden Codes: die NSA. Ein Bestandteil der Ransomware ist das signifikante Exploit DoublePulsar, was hier auf gizm{e}o.eu zwar nicht, jedoch auf href.ninja bereits erwähnt wurde am 28. April. Bei den Shadow Brokers weiß man allerdings nicht, ob die nicht selbst die NSA sind, daher schreibe ich über deren „Hacks“ nicht so gern.

Abgesehen von Schaden für Unternehmen wurden ganze Länder getroffen, was die krassesten Opfer Russland, Ukraine, Indien und Taiwan ja schon mal als Verursacher ausschließt. Insgesamt kommt man inzwischen auf 200.000 PCs in 150 Länder. 192 listet die UNO weltweit. Joa, das ist doch eine ganz bescheidene Zahl!

Der Ausblick:

1) Stand heute wurden bereits ca. 70.000 US-Dollar Lösegeld bezahlt. Insgesamt wurden 238 Zahlungen gezählt. Man kann diese Zahlungen tracken, da die Schreiber drei Bitcoin-Wallet-Adressen hardcoded im Quelltext unterbrachten und man das öffentlich einsehen kann. Ist ja bei Bitcoin üblich. Es gibt wohl auch Bots, die das überwachen: via Quartz.com.

2) es gibt keinen „Kill Switch“ mehr: die ersten Versionen der Ransomware hatten das noch zufälligerweise drin, es war eine Gegenmaßnahme am Wochenende. Aber neueren Versionen fehlt dieser Aus-Schalter, was weitere Infektionen die nächsten Wochen nach sich ziehen dürfte.

3) Schuld hat eigentlich insgesamt die US-Regierung. Die NSA entwickelt Schadsoftware und hortet diese. Informationen dazu werden ja nicht einmal engen Verbündeten wie dem Vereinigten Königreich zur Verfügung gestellt. Das ist auch einer der Kritikpunkte, die aus der Cybersecurity-Ecke kommt. Wird man ein Element hier wohl zur Verantwortung ziehen? Natürlich nicht.

4) noch viel mehr bescheuerte Kommentare nach dem Schema: „wir müssen mehr Backups ziehen!“ „Wir müssen aufhören einfach auf Links in Emails zu klicken!“ „Wir müssen aufhören zu sparen an der IT-Infrastruktur!“ Idiotischerweise setzt man jedoch in UK im lebenswichtigen Gesundheitssektor auf Windows XP. Das würde ich viel eher mal erklärt bekommen wollen. Da hilft auch das beste Backup und der intelligenteste Mitarbeiter nichts.

5) was WannaCry hier gerade verursacht ist eigentlich lächerlich und irrelevant. Worauf sich alle eben stürzen ist „das Ausmaß“; das Ausmaß!1 Interessant wird die Sache erst, wenn Infrastruktur (mit dem britschen NHS hier bereits teilweise gelungen) oder Kraftwerke betroffen sein werden. Die entsprechenden Exploits gibt es da draußen nämlich schon. Ist nur eine Frage der Zeit, bis das ein Script-Kid vor dem Schlafengehen mal ausprobiert.

6) ich persönlich bin mittlerweile gelangweilt von Meldungen, die Betriebssysteme aus der Steinzeit betreffen. Dass ich Windows XP-Rechner heute lahmlegen kann ist selbst irgendwie lahm. Die Zeit wird uns schon noch zeigen, dass es mit Exploits bei aktuellen Betriebssystemen ebenfalls nicht unmöglich ist. Wie gesagt: Organisationen wie die NSA stapeln diese Art Software. Es ist ihnen egal, was damit passiert oder angerichtet wird. Da wird auch genügend in den Darknets dieser Welt erhältlich sein, nur blickt heute da noch kaum jemand durch.

Immer wieder schön zu sehen, dass sich an solchen Themen auch die Mitmenschen stören.

Auf geht’s zum zweiten Teil, wie kam überhaupt der Krake auf diesen Überwachungssatelliten:

„Die Idee für das Krakemotiv stammt demnach von einem NRO-Ingenieur. Der arbeitete in einem Team, das eines Tages auf ein Problem in einer Vakuumkammer stieß, in der etwa technisches Gerät für den All-Einsatz geprüft wird. Die Lösung fand sich in einem Kabelstück, das für den Test von Weltraumfahrzeugen verwendet und Octopus Harness genannt wird. „Wir witzelten damals herum, der Octopus Harness habe die Weltherrschaft übernommen“, heißt es im Transkript einer vermutlich internen Präsentation. Aus dem Witz wurde eine Skizze, aus der Skizze ein ernst gemeinter Entwurf“

[via]

Was mir in meinem letzten Artikel zu dem Thema auch nicht aufgefallen ist, ist der Fakt, dass der größte Tentakel dieses Viehs auf Russland und China liegt. In dem Artikel oben sagt diese Geheimdienst-Behörde ganz klar: „Reiner Zufall!11“

Nee, is‘ klar: Wir wissen spätestens seit I Could Tell You But Then You Would Have to be Destroyed by Me – Emblems from the Pentagon’s Black World von unserem Mann Trevor Paglen, dass nichts, aber auch gar nichts bei Pentagon-Patches dem Zufall überlassen bleibt. Insofern können wir das für einen militärischen Überwachungssatelliten mit dem Zufall aus. schließ. en.

Fun-Fact am Rande: Der Größenwahn hier ist wie so oft auch eine optimistische Lebenseinstellung der Militärs. Der Oktopus steht hier für „die Idee(!), Wir haben unsere Finger überall, zu jeder Zeit“. Dafür reicht aber natürlich ein solcher Satellit nicht, es müssten viele mehr sein. Auf dem letzten, der hochgeschossen wird, ist mein Penis dann auch drauf.

Hage! De Maulwurfn hier!

De Maulwurfn wurde geschnapptn bei de Spionagn von de NSA-Ausschussn!

Skandaln! Ernsthaftn Vorgangn hiern!

De Maulwurfn gern gearbeitn in Deutschlandn, weil Wettern gutn! Scheißn Poststelln!

De Maulwurfn nixn Spionagn! De Maulwurfn von Russn! Hage, alles kacke!

De Maulwurfn jetzt Merkeln. Vielleichtn CDUn noch wasn drehn! De Maulwurfn angepisstn!

Autschn!

Tschüssn!

De Maulwurfn jetzt kiffn und dann nix wie wegn!

Manno.

In unserer oftmals arg verwirrten Welt läuft alles nur noch über Clubs. Wer es alleine zu nichts bringt, der versucht es eben in Gemeinschaft. Das ist menschlich und der Homo namens Sapiens ist eben ein soziales Tier, da kann er noch so viele Stunden vor einem Monitor sitzend verbringen.

Es gibt auch einen (von vielen) „Elite-Hacker-Club“ mit dem Namen w00w00. Einer von denen mit dem Pseudonym yan heißt im realen Leben Jan Koum und hat erst kürzlich die unsicherste Chat-App der Welt aller IT-Zeiten für 19 verfickte Milliarden US-Dollar an einen Kollegen vertickt, der mit euch und eurem Privatleben sowie euren persönlichen Interessen Milliarden scheffelt.

Jetzt nehmt euch eine Minute Zeit und lest danach den Absatz oben erneut.

Was hier passierte war kein Zufall: Ein anderes Mitglied ist uns alten Hasen aus den späten 90ern noch bekannt und heißt Shawn Fanning (oder dob), der „Erfinder“ von Napster. Der Fall Napster stand exemplarisch für alles, was schief lief mit der „New Economy“ und zwar vom Anfang bis zum Ende, als man mit einem anderen Elite-Club der „Old Economy“, namentlich Bertelsmann, gemeinsame Sache gemacht hat und man grandios gescheitert ist. Der Name Middelhoff und dieses bescheuerte Photo von ihm mit Fanning sollte ein paar böse Erinnerungen wecken.

Von diesen Verquickungen ist in den Hauptstrom-Medien wie immer nichts zu lesen, es darf jedoch bezweifelt werden, dass solches Wissen unbekannt ist. Auch Techcrunch hat einen entsprechenden Artikel zu dieser dubiosen Programmierer-Zunft erst kürzlich dazu gemacht: http://techcrunch.com/2014/03/02/w00w00/. An einem Sonntag. Dass es niemand mitkriegt.

Der w00w00-Club ist mittlerweile nicht nur durch yan über sich hinaus gewachsen. Das „größte nonprofit(!) Security-Team der Welt“, wie sich selbst gerne sehen, hat 30+ Mitglieder aus 12 Ländern auf allen fünf Kontinenten. Hier ein paar Namen, es sind längst nicht alle bekannt:

* Dug Song (co-founder of Duo Security and co-founder of Arbor Networks)

* Michael A. Davis (CTO of CounterTack)

* David McKay (early employee at Google and AdMob)

* Josha Bronson (Director of Security at Yammer)

* Joshua J. Drake (Accuvant Labs)

* Andrew Reiter (Researcher at Veracode)

* Simon Roses Femerling (ex-Microsoft Research)

* Gordon Fyodor Lyon (creator of Nmap Security Scanner)

* Adam O’Donnell (co-founder of Immunet)

* Mark Dowd (co-founder Azimuth Security)

* Tim Yardley (researcher in critical infrastructure security)

Deren Mission: „We felt the world was ours to take“. Yeah, scheiß‘ auf alles und nimm‘ dir die Welt! DU BIST DER CLUB!

Die Verbindung zu den Mächtigsten besteht mindestens seit 2000:

„I believe at one point in the late 90s/early 2000s we had representative membership with ties to every major security consulting firm, hacker think tank, and security team on Wall Street,“ says Bowie

So viel zum Attribut „nonprofit“, das ist Major-League-Bullshit.

In dem Artikel ist auch ein Satz zu lesen, mit dem man jeden Artikel zur w00w00-Sekte ordentlich abschließen kann:

„Everybody talks about the PayPal-Mafia. But no one talks about the w00w00-Mafia.“

A.C.K.

https://blockout.io/ ist ganz cool für das Verschlüsseln von kurzen Texten zwischendurch, läuft in jedem Browser. [via]

Über AES-256 wird beliebiger Text verschlüsselt. Das war’s. 🙂

Ich kann mich persönlich an diese Spielzeuge nicht erinnern, aber sogenannte „Dekodier-Ringe“ gab es wohl früher häufiger, weil die billig herzustellen waren. Der Wikipedia-Artikel ist leider nur in englischer Sprache verfügbar.

Man wird auf der Seite explizit aufgefordert nicht das Privateste zu verschlüsseln mit dem Ding.

Ein Anwendungsbeispiel wäre, die API in sein Blog zu integrieren, um das für Kommentare zu nutzen. jquery-technisch schaut das z.B. so aus:

Example jQuery Ajax Encode

$.ajax({

url: „https://blockout.io/encode“,

type: „POST“,

data: { key: „passkey“, s: „hello“ },

success: function(response) {

$(„#encoded“).html(response);

}

});Example jQuery Ajax Decode

$.ajax({

url: „https://blockout.io/decode“

type: „POST“,

data: { key: „passkey“, s: „███████████████████████████████████████████████████████████████“ },

success: function(response) {

$(„#decoded“).html(response);

}

});

Ich habe die fertige Version dieses Features bereits bei ein paar kleinern News-Seiten gesehen.

Das Tumblr-Blog http://blockoutio.tumblr.com/ protokolliert auch jede über die Seite direkt verschlüsselte Nachricht. Reiner G33k-Pr0n, kann man als normaler Leser wenig mit anfangen.

Mir gefällt die Idee, vielleicht kann man das ja noch ausbauen. Solche ciphers werden immer wichtiger, der spielerische Ansatz von blockout.io kann helfen das weiter hinaus in die Welt zu tragen.

Die gute Oona Räisänen stammt aus Helsinki und ihr jüngter Hack ist ziemlich interessant: Sie hat es geschafft GPS-Koordinaten eines Helikopters aus einem öffentlichen YouTube-Video zu extrahieren.

Sie betreibt ein kleines Blog drüben bei Google Blogspot, wo sie das Prozedere vorstellt und das updatet sie auch regelmäßig: http://windytan.com/2014/02/mystery-signal-from-helicopter.html. [via]

Das war wirklich ein dummer Zufall: Dieses Video hat sie vorgeschlagen gekriegt. Es war eine Verfolgungsjagd in Kansas, eben mit einem Helikopter. Sie muss hier im linken Kanal etwas gehört haben, was einer Störung gleich kam, von der sie erst dachte, es sei der Motor des Hubschraubers. Als sie das näher untersuchte war es ein digitales Signal.

Sie war in der Lage das wohl vollständig zu isolieren und kam auf eine spezielle Technik der Frequenzmodulation: https://de.wikipedia.org/wiki/Frequenzumtastung. Sie hat das Ergebnis gefiltert, bekam einen Datenstrom und analysierte dessen Inhalt. Bis auf drei Gruppen von Bytes waren alles konstante Werte. Wie sie auf Idee kam hier entweder die Orts-Telemetrie des Helikopters, Informationen einer Kamerarichtung oder Video-Zeitstempel zu vermuten wollte sie nicht näher erläutern. In jedem Fall sieht es so aus, dass sie sich sehr gut mit solchen Dingen auskennt.

Was in ihrem Beitrag folgt sind noch eine Reihe technischer Dinge, das Endergebnis war dies: Mit Hilfe von Google Earth konnte sie die zurückgelegte Flugstrecke des Helikopters komplett rekonstruieren. o.O Eine Grafik ist dort auch eingefügt.

Durch Leser-Feedback kamen sie wohl sogar auf den verwendeten GPS-Transmitter: Nucomm Skymaster TX, oder sehr ähnliches Gerät.

Warum ich das jetzt erzählt habe: Zum einen ist die Geschichte natürlich grandios, die zufällig gegebenen Umstände, eine Hackerin aus Finnland, die genau hinhört, das globale Überwachungssystem GPS. Zum anderen hat sie das ja mit einem Video auf YouTube gemacht. Das wird nicht das einzige Video sein, wo dies funktioniert. Was ist praktisch durch solche Hacks sonst noch herausfilterbar?? No one knows.

(Quelle: Business Insider)

Das NRO ist ein „Militärnachrichtendienst“ der USA, 1961 gegründet, strikt geheim gewesen bis 1992 und verantwortlich für das militärische Satellitenprogramm. Das Personal wird vom Militär, sowie der CIA gestellt, die Kosten teilen sich die CIA und das Pentagon.

Bei dem jüngsten Überwachungsprojekt, Codename NROL-39, erst letzten Donnerstag in den Orbit geschossen, beweisen die eine ungewöhnliche Form von Humor: Auf dem Logo prangt ein gelber Krake, ähnlich der mythologischen Figur Cthulhu aus dem Repertoire des US-Horror-Autors H.P. Lovecraft.

Im Zuge des NSA-GCHQ-Abhörskandals, der seit Juni schwelt, natürlich bestens gewählt.

Aber das reichte denen auch nicht. Darunter ist zusätzlich der Spruch zu sehen „Nothing is beyond our reach“.

Und dieser Claim ist 100% ernst gemeint:

„NROL-39 is represented by the octopus, a versatile, adaptable, and highly intelligent creature. Emblematically, enemies of the United States can be reached no matter where they choose to hide, […]“

sprach Unternehmenssprecherin Karen Fergurson gegenüber Forbes und fand das gut so.

Mit Symbolen arbeitet man bei der NRO gerne: Es gibt einen eigenen Wikipedia-Eintrag nur zu deren Logos von den Überwachungssatelliten. Selbstredend wird natürlich auch der Illuminati-Mythos bedient, zweimal, dreimal; also bitte, wenn schon denn schon. Mit Raketen und so vor der Pyramide, voll titte!

Wer Näheres zu diesen Symbolen erfahren möchte, dem sei folgendes Riesenbuch empfohlen: „Codex Magica“, von Texe Marrs. Bezüglich der präsentierten Bildbeispiele dort kann man übrigens auch hervorragend Fernsehbilder und Presseartikel abscannen. Selbst SPIEGEL ONLINE arbeitet gerne mal so, es handelt sich hierbei als nicht um ein Hirngespinst, das nur von Militärs verwendet wird.

Was die vom Fraunhofer-Institut für Kommunikation, Informationsverarbeitung und Ergonomie so den ganzen Tag machen würde mich ja brennend interessieren.

Ende Oktober gab es die Meldung, es wurde eine Art Trojaner aufgespürt, der „BadBIOS“ getauft wurde und der nicht damit aufzuhalten war sich zu verbreiten, selbst wenn Netzwerkverbindungen ausgeschaltet waren. Das Problem war dem Beobachter Dragos Ruiu allerdings da schon drei(!) Jahre bekannt, der hat das eben erst kürzlich veröffentlicht.

Die Frage hier war dauernd, wie so etwas möglich sein kann. Und dann biegen eben die vom FKIE um die Ecke und behaupten, rein zufällig einen Prototypen, oder eben die Idee dazu zu haben, wie so etwas in der Realität stattfinden kann:

Mit Mikrophonen und Lautsprechern in handelsüblichen Laptops, einem Audiosignal, das Menschen nicht hören können und das sogar über ein Mesh von Gerät zu Gerät wandert, mit einem maximalen Abstand zwischen einzelnen Geräten von immerhin 20(!) Metern.

Schon „lustig“.

Ars Technica hat, aus Gründen die mir nicht bekannt sind, das komplette Prozedere „verrafft“ und in einem ersten Artikel behauptet, die vom FKIE hätten diesen neuen Trojaner sogar erfunden. Das FKIE reagierte, nicht einmal angepisst, aber dass sie sich überhaupt genötigt sahen zu reagieren sagt schon Einiges aus, so:

„[…] Our mission is to strengthen security by the means of early detection and prevention of potential threats. The research on acoustical mesh networks in air was aimed at demonstrating the upcoming threat of covert communication technologies. Fraunhofer FKIE does not develop any malware or viruses and the presented proof-of-concept does not spread to other computing systems, but constitutes only a covert communication channel between hypothetical instantiations of a malware. The ultimate goal of the presented research project is to raise awareness for these kinds of attacks, and to deliver appropriate countermeasures to our customers.“

Die Frage ist am Ende, wer denn diese „Kunden“ sein sollen. Also die „Kunden“ bekommen dann Mittel an die Hand, solche Angriffe abzuwehren. Sucht man auf Wikipedia in deutschen Einträgen nach FKIE, gibt es keinen eigenen Eintrag. Doch scrollt man die Ergebnisse durch, findet man heraus:

„Fraunhofer-Institute FKIE und FHR, ehemals Forschungsinstitute der Forschungsgesellschaft für Angewandte Naturwissenschaften FGAN in Wachtberg bei Bonn (Institute zur Erforschung neuer Radar- und Kryptoverfahren für militärische Anwendungen, finanziert aus Mitteln des Bundesministeriums für Verteidigung[37][38][39])“

Quelle: https://de.wikipedia.org/wiki/Bundesnachrichtendienst#Andere_kooperierende_Dienststellen_des_Bundes

Soll ich jetzt zu schreiben aufhören, eigentlich hat sich das Geschwätz doch erledigt, oder!?

Und nur um mal ein Gefühl dafür zu kriegen, was dem Herrn Dragos Ruiu damals mit seinem Mac(!) passiert ist, das war nicht mal ein Window$-Rechner, dürft ihr euch jetzt selbst einlesen, was diese „Erfindung“ für die Gegenwart bedeutet. Ich verlinke erstmal nichts mehr. Die labern hier alle von „Zukunft der Malware“; Alter, das passierte dem Ruiu 2010, die lachen sich heute über diese Technologie den Ast ab bei der NSA und entsprechenden Schergendiensten.

Als das mit dem NSA-Skandal aufkam im Juni, war als allererstes die Rede vom Sammeln von „Metadaten„, eigentlich eines jeden Benutzers. Jetzt ist nicht immer sofort klar, was als Metadata deklariert wird. Bei einer Email z.B. sind das u.a. Kopfdaten, die man sich optional sogar im Thunderbird-Email-Client anzeigen lassen kann. Bei Telefonen und Handys wird das schon schwieriger.

Die Universität Stanford, genauer deren Security Lab, hat da ein interessantes Projekt mit dem Titel Metaphone gestartet. Das Geile hierbei ist, die App gibt es jetzt schon für Android:

https://play.google.com/store/apps/details?id=edu.stanford.seclab.metadata.

Die Beschreibung dazu lautet wie folgt:

„MetaPhone is a project to understand call and text privacy. Researchers at Stanford University’s Department of Computer Science are studying metadata to estimate the reach of National Security Agency surveillance.

This study is open to all members of the public 18 or older. An Android smartphone and a Facebook account are required to participate. Participation ordinarily takes under five minutes.

Additional details and contact information are available on the study website. In the course of the study, you will provide mobile phone and social network data to Stanford researchers. Please carefully review the study explanation before electing to participate. The study is entirely voluntary and does not guarantee any benefits.“

Ich kann nur empfehlen, das zu unterstützen. Nicht vergessen dürfen wir nämlich auch: Die technischen Möglichkeiten sind in den USA größer als anderswo. Auch was Gegenmaßnahmen zu diesem NSA-Gedöns betrifft. Wie wir als einziges Land in Europa, so wird auch die USA als „Gefahrenland“ durch das Programm Boundless Informant eingestuft. Und die Universität Stanford wird ihren Teil dazu beigetragen haben; schließlich kommen auch die zwei Google-Jungs von dieser Schule.

Es gibt dennoch Haken bei dieser Sache: Man wird seinen Facebook-Account bereitstellen müssen. Was jetzt genau an Daten von eurem Smartphone übertragen werden, wird zwar erläutert. Aber auch wenn die sicherstellen, dass am Ende der Studie die Daten gelöscht werden, sind sie ja bereits in den USA gelandet. Und am Ende ist es eben wie mit jeder Studie: Die Garantie auf einen positiven Ausgang gibt es nicht.

Vielleicht sollten sich die Universitäten hierzulande ein Beispiel an diesem Vorhaben nehmen. Ich denke für die ist es ein Leichtes, das für unsere Gegebenheiten entwickeln zu können; es reicht ja Eclipse zum Programmieren. Und wenn selbst Stanford für diese Idee fünf Monate gebraucht hat, würden die mit ein bis zwei Monaten Verspätung einer ähnlichen App für uns/bei uns ja jetzt keine Lücken reißen.

Also entweder direkt mitmachen. Oder eben selber bauen. Ich behalte das mal im Auge und poste, wenn ich was zu den Ergebnissen lese. Wichtig ist das in jedem Fall, was hier passiert.

„Be an ally. If you understand and care enough to have read this far, we need your help. To really challenge the surveillance state, you need to teach others what you’ve learned, and explain to them why it’s important“

Also gut. Dann helfe ich der EFF mal das Wort zu verbreiten: https://eff.org/deeplinks/2013/10/ten-steps-against-surveillance.

Schließlich profitiere ich unmittelbar von diesem ganzen NSA-Skandal.

:: prolog

Zum einen erscheinen viele Texte von mir heute wohl in einem etwas anderen Licht. Und obwohl ich mir manchmal selbst wünsche, es wären reine dunkle Fantasien gewesen, bin ich doch ganz froh, dass sich meine schlimmsten Befürchtungen bewahrheitet haben. Es trägt zu meiner Glaubwürdigkeit bei und auch zu meiner Weitsicht. Hätte sich manch einer aus meinem „Freundeskreis“ bzw. „Familie“ lieber mal zu Herzen genommen. Willkommen im Club! Zweitens: Das Interesse an den Themen schlägt sich ganz konkret auch in den Besucherzahlen nieder. Seit den Enthüllungen im Juni sehe ich Zuwachsraten von 70%. Ende nicht in Sicht. Trotzdem bleibt das hier ein kleines Projekt mit dreistelligen Besucherzahlen im unteren Bereich. Mal sehen, wie sich das entwickelt. Nun zu den…

:: tools

In dem Artikel finde ich eine NSA-Präsentation besonders interessant: „TOR stinks“, 23 Folien, via theguardian.com. Darin echauffieren sich die Dienste aus den USA und UK, dass man überhaupt nicht „alle TOR-User jederzeit“ identifizieren könne. Echt schade.

Naja, das führt uns zum allerersten Schritt: Nutzt TOR! Das Browser-Bundle ist schnell entpackt und sofort einsatzbereit. Es frisst aber Ressourcen, eine taugbare PC-Maschine mit entsprechenden Specs ist also von Vorteil.

Zweitens: Email-Verschlüsselung benutzen. In dem Artikel wird natürlich wieder PGP erwähnt. Auch steht da, es sei „tricky to use“. Das lese ich immer wieder, es stimmt aber nicht. Nicht wirklich: Das Einrichten ist tricky. Hat man das gemacht, etwa mit Thunderbird und Enigmail, ist das Benutzen kinderleicht. Es gibt einfach Probleme bei den Nutzern selbst: Entweder die sind zu faul oder zu leichtsinnig oder zu starrsinnig oder wasauchimmer. Auch diese Schlüsselaustauscherei ist ein riesen Problem. Das ist das Einzige, was ich an Cryptopartys gut finde. Die finden oft und gerne zu politischen Zwecken statt. Aber man findet schnell Gleichgesinnte, um Schlüssel austauschen zu können.

Drittens, auch sehr nageliegend: HTTPS Everywhere benutzen. Und VPN (Virtual Private Network), wenn an öffentlichen Plätzen gesurft wird. Besonders VPN ist nicht immer einfach einzurichten auf mobilen Geräten. Viel Spaß hier!

Viertens: Passwort-Management-Software benutzen. Und Passwörter wählen, die _nicht_ zu merken sind. Ist aber ein Extraaufwand und fast untauglich im täglichen Umgang. Selber mal probieren, schadet ja nicht.

Fünftes: Festplatten verschlüsseln, wo es eben geht. Nachträglich fast unmöglich…

:: eigene erfahrungen

Naja, es gibt so viel, was ich im Laufe der Zeit selbst gemacht habe. Ein wichtiger Punkt war, aus der Abhängigkeit von Microsoft auszubrechen. Das war irgendwann Mitte der letzten Dekade und das Ziel wurde mit einer Vehemenz verfolgt, die mir heute unheimlich ist. Es war aber verdammt wichtig. Auch für mich persönlich. Sieht man ja jetzt. Daher ist der erste Schritt immer: Ein offenes Betriebssystem wählen! Eine Übersicht findet man hier ganz oben: http://prism-break.org/#de. Generell muss man sein Linux erst finden. Das dauert, aber eine ausführlichere Übersicht findet sich hier: Distrowatch, sortiert nach Popularität. Übrigens ist BSD natürlich genauso wichtig. Muss jeder selbst wissen.

Das darf aber bei dem PC nicht aufhören. Das sieht man mit den Smartphones: Zwar ist Android ein Produkt von Google, wird aber streng kontrolliert und Mechanismen implementiert, die nicht zum Vorteil der Nutzer sind. Doch es gibt weiterhin AOSP und Cyanogenmod, die, je weiter die Zeit voranschreitet, unverzichtbar sein werden.

Dann gibt es mittlerweile Hardware, die ganz speziell den offenen Charakter würdigt. Die PlayStation 3 war ein wichtiger Schritt in diese Richtung, wenngleich die Möglichkeit Linux auf der Konsole zu installieren durch paranoide Sony-Manager irgendwann gekappt wurde. Es gibt Drucker die von Haus Linux unterstützen, siehe die Liste hier. Und der gute Raspberry Pi aus England darf ebenso nicht fehlen.

Mehr fällt mir selbst gerade fast nicht ein. Denn: Weitere Ideen werden ja weiterhin gesammelt und stehen zur freien Verfügung, http://prism-break.org/#de. Das betrifft soziale Netzwerke, Plattformen für die eigenen Photos, eigene Texte, etc. Manche Dinge wurden seit Sommer auch hier ausführlichst präsentiert.

:: ausblick

Ich habe erst heute morgen wieder einen Text gelesen und das ist beunruhigend. Da muss man sich selbst einen Reim darauf machen und schauen, wie ernst man das nimmt:

1. „Hackers are seen not as mere miscreants, but as dangerous enemies of the fundamental established order of society.“

2. „just the first salvo in the war on general-purpose computing“ -> „buckle your seat belt. Because if I’m right, then this next decade is going to be an awfully bumpy ride“

[via]

Das sieht schwer nach Krieg aus. Problem: Der läuft bestimmt nicht erst seit diesen Sommer. Zeit, dass es endlich ankommt.

Neben Narus (siehe Artikel) gibt es noch ein zweites großes Unternehmen, das sich primär auf Massen-Überwachungstechnik spezialisiert hat: Verint.

Über das Hauptprogramm mit dem Namen VANTAGE wird auf der Wikipedia-Seite kein einziges Wort verloren. VANTAGE ermöglicht das „Abhören, Filtern und Analysieren von Kommunikation im Internet, Email, über VoIP, Handy und Satellit“, steht auf der Produktpräsentationsseite im Internet. Es soll helfen „unbekannte Bedrohungen auszumachen“, dabei soll es unerheblich sein, „wie oder womit kommuniziert wird“. Es wurde entworfen, um „Geheimdiensten, Sicherheitsdiensten von Regierungen und anderen Behörden“ zur Verfügung zu stehen.

Im Kern sieht es dann so aus, dass VANTAGE gerne und oft in autoritären Staaten zum Einsatz kommt (aber nicht nur). Systeme von Verint wurden offiziell in China verifiziert und kommen auch in Vietnam zum Einsatz, wo schon seit Jahren z.B. Blogger in Gefängnisse wandern, die sich im Internet in Demokratieforen treffen und unterhalten (Quelle: „The Shadow Factory: The NSA from 9/11 to the Eavesdropping on America“, James Bramford, 2009). Ähnliche Szenarien gibt es in Ägypten, Saudi-Arabien oder Libyen.

Ein weiteres supertolles Produkt aus dem zwielichtigen Geschäftsportfolio trägt den Titel RELIANT: Im Prinzip das gleiche wie VANTAGE, nur wird hier oberflächlich mehr auf das bestehende Recht geachtet. Da man vorgibt, hier kompatibel mit CALEA zu sein, ergeben sich komplett neue Probleme. Das wird deutlich, wenn man sich die weiterführenden Links unten bei Wikipedia ansieht:

Carnivore (FBI), DCSNET, ECHELON, Hepting v. AT&T, IPFabrics, Lawful interception, Magic Lantern, Secrecy of correspondence, Secure communication, SORM (Russia), Surveillance, Telecommunications Intercept and Collection Technology Unit, Telephone tapping, Total Information Awareness, Verint. Das sind _Tonnen_ an Themen, die sich mit totaler Überwachung befassen, jedes einzelne wäre für sich einen Beitrag wert. Wer sich mit CALEA brüstet tut dies nicht zum Vorteil unbescholtener Bürger, die Charta ist eher ein Rückschritt in Sachen Bürgerrechte.

Auf der Seite mit den Verint-Produkten gibt es weitere tolle Programme mit vielversprechenden Namen: STAR-GATE. CYBERVISION. ENGAGE. FOCAL-INFO. Es ist die Werkzeugbox, mit der Geheimdienstprogramme wie PRISM möglich gemacht werden. Sie verstehen sich auf das unentwegte Sammeln von Daten. Sie liefern die Schnittstellen um selbst Filter dafür entwickeln zu können. Es ist ein boomender Sektor und ein lohnendes Geschäft für Verint: Das erst 2002 gegründete Unternehmen machte letztes Jahr einen Umsatz von 848 Millionen US-Dollar. Ende des Wachstums nicht in Sicht.

Wer oft und viel reist wird wahrscheinlich andauernd von Verint-Systemen überwacht: Im Raum Europa, USA, Asien und Pazifik sind Flughäfen von Verint ausgestattet worden, Anlagen an vielen Häfen, öffentliche Verkehrsmittel, Regierungseinrichtungen, mit Schwerpunkt auf Biometrie, Videoanalyse und Nachverfolgung durch Überwachungskameras. Oft auch durch entsprechende Beschlüsse der Regierungen selbst durchgesetzt. (Quelle: siehe Wikipedia-Link oben).

Gespenstisch ist auch, wenn man im Web nach Verint sucht: Außer den offiziellen eigenen Seiten, sowie denen bei Facebook, Twitter, Yahoo, etc. findet man auf der ersten Google-Seite rein gar nichts. Hier scheint irgendwie die Welt komplett in Ordnung zu sein (was nicht zutrifft). Erst auf Seite 3 berichtet ein Blogger über das von mir erwähnte Buch und verweist auf bestimmte Stellen darin. Nur einen Link darunter gibt es den Eintrag bei buggedplanet.info, ein Wiki, das von Chaos-Computer-Club-Mitglied Andy Müller-Maguhn betrieben wird und westliche Unternehmen listet, die Überwachungstechnologie an autoritäre Regime liefern. Weiterzusuchen lohnt ab hier nicht mehr, es sei denn man möchte einen Job bei denen, ein Video sehen oder blödsinnige Produktbeschreibungen lesen.

Mit den News verhält es sich nicht anders: Die erste Seite liefert fast ausschließlich Pseudo-Informationen. Also wie war das Wachstum in dem und dem Bereich, was gibt es Neues von Verint, etc. Nur ein Link erscheint pikant: Dass nämlich die „Tele’Train Software“ aus Amsterdam von Verint gekauft wurde. Das ist jetzt noch keinen Tag her.

Grandios sind auch die deutschen Newsseiten: Es gibt 3! Links. Zwei drehen sich um „Mitarbeiterzufriedenheit“. Einer ist immerhin von heise bzgl. „Neuausrichtung der Kommunikationsüberwachung in der Schweiz“. Ab hier habe ich frustriert aufgegeben nach etwas zu suchen. Wie man sieht wird trotz des größten Geheimdienst-Skandals aller Zeiten und eines mittlerweile 4-5 Jahre alten Buches, wo so oder so alles bereits drin stand, was ab Juni „heraus kam“, auf Verint keinerlei Bezug genommen, nirgendwo.

Nun gut. Schauen wir den Rest des Tages wieder Katzenbilder. Ist ohnehin viel wichtiger.

Social Engineering wurde schon von Kevin Mitnick als die erfolgreichste Methode beschrieben sich unerlaubten Zugang zu fremden Computer-Systemen zu verschaffen. Dafür muss man gut labern können, einigermaßen sicher und kompetent in Telefongesprächen wirken und genau wissen, was für ein Ziel man mit dem „Gedanken-Hack“ erreichen will.

Social Engineering wird auch heute noch gerne angewandt, ist sie doch verhältnismäßig unkompliziert, was die benötigte Technik betrifft. Oft reicht schon, wie erwähnt, ein Telefon. Man muss nicht ein Über-Hacker sein, um hacken zu können. Manchmal genügt auch ein vorhandener Pool an Kreativität. Es ist wie Games zocken, nur in der Realität eben. Das, was die weibliche Welt tagtäglich ausführlichst betreibt.

Dass Social Engineering ein Problem ist, das uns im 21. Jahrhundert weiterhin beschäftigen wird, findet nun auch die US Army: Sie will für Unsummen an Dollar ein Computer-System schaffen, das sogar die subtilsten menschlichen Angriffe erkennt und vollautomatisch darauf reagiert. [via]

Wir reden hier von einem astronomischen Budget in Höhe von 48 Millionen. 23,2 Millionen davon stehen Forschern für einen Zeitraum der nächsten fünf Jahre zur Verfügung und zwar an den Universitäten Penn State, California, Davis, Riverside und Indiana. Dieses Programm beinhaltet die Option auf weitere fünf Jahre verlängert zu werden, mit einem zusätzlichen Budget von 25 Millionen.

Da das mit der Finanzierung nun geklärt ist sollten wir uns Gedanken machen, was hier eigentlich erforscht werden soll. Und zwar werden hier explizit „Modelle menschlichen Verhaltens“ entwickelt, die von einem Computersystem gekontert werden sollen; eine harte Aufgabe, da dieses System auch erkennen soll, ob die Manipulation denn von einem Subjekt bewusst so gewollt ist oder nicht. Wie diese Modelle erstellt werden bleibt ein Geheimnis, es klingt jedoch nicht wirklich nach einem koscheren Ansatz.

Wie üblich werden zum Anfüttern nämlich Unmengen an Daten benötigt, aus denen erste Werkzeuge und Kriterien erstellt werden. Wo diese Daten herkommen sollen ist wahrscheinlich fast klar, wer Mitte des Jahres die Geschichte mit der Überwachung von Verizon-Kunden verfolgt hat: „Verizon Breaks Silence on Top-Secret Surveillance of Its Customers“, via wired.com. Telefon-Provider sind ja wohl die offensichtlichste Goldgrube, vielleicht laufen solche Analysen auch schon und erst jetzt macht man das halt mal publik.

Trotz dem vielen Geld und der Einfachheit für die U.S. Army hier an Daten zum Minen zu kommen ist der Erfolg dieses speziellen Projekts ungewiss: Selbst Menschen haben Schwierigkeiten damit andere Menschen zu erkennen, die sich manipulativ oder bewusst böswillig gegenüber einem selbst verhalten. Besonders wenn wie bei einem Telefon das persönliche Gegenüber komplett wegfällt. Das von einem Computersystem zu erwarten könnte sich am Ende als kompletter Schuss in den Ofen herausstellen. Computer besitzen keine Intelligenz. Und es sieht nicht danach aus, als würde sich die nächsten Jahre daran etwas ändern.

Verharmlosen sollte man diese Geschichte trotzdem keinesfalls. Meistens genügen schon Ansätze von Forschungen, um die Ergebnisse irgendwo anders weiterzubetreiben. Dann vielleicht nicht mehr bei einer Armee, sondern der DARPA oder einer sonstigen klandestinen Vereinigung. Vielleicht aber auch bei Facebook. Oder Skype.

Das ist schon ein Knaller:

„Auf 18 Seiten beschreiben Forscher der University of Massachusetts, der TU Delft und der Ruhr-Universität Bochum, wie man in Computerchips kaum zu entdeckende Hintertüren einbauen könnte.“ [via]

Das Original-PDF: http://people.umass.edu/gbecker/BeckerChes13.pdf.

Das ist genau die die Art von „Alien-Technologie“, die die Kryptographie-Experten derzeit ins Feld führen: Dass man es bei der NSA mit einem Gegner zu tun hat, der die Mittel, und auch das Geld, besitzt, solche Dinge in der Praxis anwenden zu können.

Lasst euch hier nichts vormachen: Das ist ein wichtiger Aspekt, aber eben nur einer. „Stealthy Hardware Trojans“ können ebenfalls in GPUs, WLAN-Karten, RFIDs, etc. verbaut sein. Es ist nur schwer, extrem schwer und deswegen dementiert das Intel auch vehement in dem Artikel, zu wissen, wo man suchen muss.

Ich kenne diesen Bruce Schneier nicht und ich weiß auch nicht, wieso das der einzige Experte aus dem Krypto-Bereich ist, der dauernd von den Hauptstrom-Medien zitiert wird. Aber ein Satz hat ihn schlagartig sympathisch gemacht:

„Ja, das ist eine Verschwörungstheorie. (sic) Aber ich bin nicht mehr bereit, irgendetwas auszuschließen. Das ist das Schlimmste am Verhalten der NSA. Wir haben keine Ahnung mehr, wem wir vertrauen können.“ [via]

Ich bin schon lange kein vehementer Verfechter mehr von AMD. Und Intel hier direkt anzugreifen ist eventuell unfair: Auch Apple baut Chips, Sony (Japan) und Samsung (Südkorea) ebenfalls und es gibt da noch die Dauer-Verdächtigen von Broadcom, etc. Das, was hier berichtet wird, ist Königsklasse-Hardware-Hacking. Man braucht Zugang zu Produktionsstätten, muss viel Knowhow mitbringen, eventuell noch einen gerichtlichen Beschluss. Und genau sowas macht die NSA. „Alien-Technologie“. Wieso sitzt du eigentlich noch vor einem Computer?

Ich bin normalerweise überhaupt kein Fan von animierten GIFs, sondern ein entschiedener Gegner. Doch hier steckt viel Arbeit alleine vom Smithsonian drin. Und nicht nur deswegen kann man mal eine Ausnahme machen:

Zu sehen ist die Geburt und auch der Tod des ARPANET, ohne das wir heute kein Internet (und wohl auch keine totale NSA- und GCHQ-Überwachung) hätten.

Der Start war im Oktober 1969 mit den berühmten vier Knoten.

Das Smithsonian-Magazine hat aber nur bis zum Jahr 1977 sich die Mühe gemacht, das zusammenzufassen. Der eigentliche Tod kündigte sich aber erst 1984 an, als das MILNET (militärisches Kommunikationsnetz der US-Streitkräfte) daraus extrahiert wurde. Die Knoten nehmen schlagartig ab, lediglich Emails wurden noch über das Arpanet abgewickelt. 1990 erfüllte es keinen Sinn mehr, ab Juli gilt es offiziell als offline. Aus und vorbei.

Ich konnte das nie wirklich glauben, in ganz alten Logfiles aus 2001-2003 waren immer noch Einträge aus dem ARPANET verzeichnet. Ich weiß aber hier leider nicht, wie das möglich sein konnte oder wo die herkamen. Ich denke nicht, dass das damals ausschließlich Spoofs waren. Es waren auch nur sehr wenige Zugriffe von dort.

Quellen Bildmaterial:

Images: early maps (1969-77) from Heart, F., McKenzie, A., McQuillian, J., and Walden, D., ARPANET Completion Report, Bolt, Beranek and Newman, Burlington, MA, January 4, 1978 and later maps (1978-89) scanned from the paper „Selected ARPANET Maps“ published in the October 1990 issue of Computer Communications Review,

GIF erstellt von: Nick Stango