Archiv für die Kategorie „Hacking“

Es war Donald Rumsfeld, der mal gesagt hat: „We are witnessing a revolution in the technology of war“. Aktuelle Krisen, wie die Auseinandersetzung Russlands mit Georgien zum Beispiel, haben gezeigt, dass es im 21. Jahrhundert mehr denn je auf technologisches Knowhow ankommt. Das Problem: Soldaten sind keine Hacker, sollen aber zukünftig über Geräte verfügen, die genau das mit Leichtigkeit erledigen.

Mögliche Szenarien:

– ein Software-System, um digitale Schwachstellen aufzuspüren. Das kann dann ohne Probleme Analysen durchführen und den Informationsfluss nachverfolgen. Anschließend bringt es Vorschläge, wie man am besten angreift und wertet die Ergebnisse zum Schluss aus.

– Einhacken in Satellitensysteme auf Knopfdruck. So wird Voice-Over-IP möglich und weil das alles nicht reicht, sollen entsprechende Funktionen dafür sorgen, dass sich Wlan-Netzwerke in der Umgebung gleichzeitig ausklinken, um beim erneuten Anmelden vulnerable Wlans finden zu können. (Oberbegriff: „planning, execution and penetration testing“).

– Einhacken in „Scada“-Netzwerke: das sind spezielle Kontrollsysteme, wie sie in Chemie-Fabriken, Nuklearkraftwerken oder Ölraffinierien Verwendung finden; quasi das Pünktchen auf dem „i“.

– mehrere Ergebnisse sollen Entscheidungsfindungen vereinfachen; die Ausführung soll möglichst einfach vonstatten gehen; schöne visuelle Menüs sollen bei der Bedienung helfen (GUI, Windows, was weiß ich).

So, stellt euch jetzt diese Rezepte zusammengerührt in einem Gerät vor, das nicht größer ist wie ein iPhone, NDS, PSP oder Netbook und von jedem Idioten (aka Soldaten) bedient und benutzt werden kann. Voilà: Hacking für Dummies!

[via]

So sieht also die schöne neue Welt der Kriegführung aus, auch genannt cyber-warfare. Natürlich gibt es derzeit weder einen Prototypen, noch feste Zusagen an interessierte Firmen, doch die DARPA (die Behörde, die auch TCP/IP und damit das Internet möglich gemacht hat) hat bereits entsprechende Aufträge ausgeschrieben. Hinter verschlossenen Türen wird jetzt fieberhaft gearbeitet, neben proprietären Lösungen finden auch Open-Source-Werkzeuge wie aircrack-ng oder madwifi Verwendung, die jeder Linux-Nutzer kennt.

Mich wundert das alles ein bisschen. Auf der einen Seite verstehe ich, dass die Militärs auf diese Idee masturbieren. andererseits braucht man lediglich eine Linux-Box mit z.B. Sabayon und eine Internet-Verbindung, um mit etwas Geduld auf ähnliche Ergebnisse zu kommen.

Das fertige Gerät wird also wirklich ein Tool für absolute Idioten, die sich mit Computern nicht auskennen. Und ich bezweifle stark, ob das großartig gut gehen kann. Ich stelle mir das gerade so vor, dass ein Soldat, nennen wir ihn Mr. Honky, gerade versucht sich in ein Atomkraftwerk zu hacken und irgendwelchen Blödsinn anstellt, dass dann dieses Gebäude in die Luft fliegt, weil er aus Versehen von Solitär abgelenkt war.

Soldaten zu Script-Kiddies zu konvertieren führt bei mir nur dazu, dass ich mich noch mehr über die lustig mache. Echtes Hacken setzt ein gewisses Talent und viel Freizeit voraus, um passable Ergebnisse erzielen zu können. Und mit Programmieren hat das schon zweimal nichts zu tun. Hier entwickelt man gerade ein ziemlich interessantes Computer-Spiel, das Virtualität mit Realität vermischt. Vielleicht hat man bei der DARPA einfach ein bisschen zuviel „Command & Conquer“ gezockt. Oder es waren eben die Drogen.

atm ist die englische bezeichnung für bankautomat, bank-o-mat oder cash-container. jeder von uns nutzt ihn, jeder von uns braucht das, was er ausspuckt, jeder geniesst die flächendeckende abdeckung zur schnellen liquidität.

normalerweise werden diese geräte ihre dienstleistungen nur bringen, wenn die passende pin, eine vierstelligen zahl, zur eingesteckten karte passt. während des vorgangs des geldabhebens tauscht die atm diverse daten mit der karte, sowie der bank aus. diese verbindungen sollen nun abgefangen werden können durch clevere hard- und software-lösungen. das ist alles andere als einfach, war aber vor nur einem jahr eine utopische vorstellung und theoretisch unwahrscheinlich.

prinzipiell werden meistens netzwerk-angelegenheiten einer bank zu externen firmen ausgelagert. die pin wird dabei normalerweise auf ihrem weg durch die netze mehrfach ver- und entschlüsselt. setzt man ein programm auf ein hardware-modul der ent-/verschlüsselung (hsm) an, ist es möglich durch bestimmte programmierbare schnittstellen (apis) die kommunikation der module zu infiltrieren. der dazugehörige dominoeffekt durch diverse features der module, die unterschiedlich konfiguriert sind, mal mehr, mal weniger einstellungen aktiviert sind und die strecke über mehrere länder führt, ist da vorhersehbar.

keine informationen, wie dazu die lage in deutschland aussieht, die geschichte kommt aus den usa. erst 2003 erschien überhaupt das erste wissenschaftliche dokument zum thema. und 2006 machte das phänomen auch mehr beachtet seine runden. das system selbst mit den hsms müsste komplett neu entworfen werden, was aber momentan wohl zu teuer ist. deshalb gab der hersteller witzigerweise nur eine anleitung heraus, wie die geräte „richtig“ zu konfigurieren seien. der grösste hersteller dieser hsms in diesem industriezweig heisst thales.

[via]

wie mit handelsüblichen routern auch verhält es sich hier bezüglich der sicherheit: man weist alle anschuldigungen von sich, indem man sagt, man könne nichts gegen „faule administratoren“ tun. an der technik liege es also keinesfalls.

als kunde selbst hat man in einem ernstfall schlechte karten: die bank wird wohl erstmal von dem verdacht ausgehen, der betreffende habe sein konto selbst geschröpft. ergibt für mich jetzt nicht sonderlich sinn, aber whatever. in den heutigen zeiten kein illusorisches szenario.

wie immer gilt eine einfach faustregel: das, was man durch technik selber nicht in der hand hat, sollte man gut schützen. deshalb nie auf pin-email-phisher oder ähnliches eingehen. aber das erzählen einem die mainstream-medien auch. vielleicht ist das kopfkissen doch besser für erspartes…

chris paget ist hacker und baut in seiner freizeit tragbare rfid-pass-hacking-geräte, deren einzelteile umgerechnet gerade mal 160€ kosten. er hat auch ein video gemacht, in dem er in 20 minuten durch san francisco fährt und aus dem auto heraus zweimal pässe klont. besorgt? sollte man sein, denn das ist der witz. zu allem überfluss werden in den usa neue führerscheine ebenfalls mit diesem nazi-chip ausgestattet, die er ebenso klonen kann.

bereits 750000 menschen haben den chip-pass bereits, in deutschland ist der rfid-reisepass seit ende 2007 pflicht. auch gut ist das neue logo unten auf der aussenseite des passes, das an ein allsehendes auge erinnert. tut mir leid, aber alleine deswegen gehört otto schily schon erschossen.

den kompletten bericht zum pass-klonen/pass-hacking findet man drüben bei http://theregister.co.uk. dort wird auch genauer auf die benutzte hardware und das schnüffelverfahren bezug genommen, auf dass diese prozedur genügend nachahmer finden möge. fuck the system.

in deutschland gibt es diese anzeigen auch wie in den usa, aber oft mit mehr farben und wahrscheinlich mit einer anderen technik. da jetzt winter ist kennt die momentan wohl jeder autofahrer. jedenfalls, die amerikanischen verwandten soll man relativ einfach knacken können.

das bild selbst stammt von einer gehackten anzeige in san francisco. wenn in boston etwas ähnliches auftaucht, waren wahrscheinlich ein paar studenten vom m.i.t. daran beteiligt.

die hardware selbst ist meistens weder verschlossen, noch irgendwie anders gesichert und lädt zum umkrempeln ein. sollte mal tatsächlich ein passwort im weg stehen, sind das meistens die standard-passphrasen.

hat man es erstmal durchschaut, tippt man einfach ein, was man möchte, drückt eine taste, bringt über das ding sofort mit „run w/out save“ das ergebnis auf die tafel oder fügt weitere meldungen mit „add page“ hinzu.

das klingt jetzt fast wie dieses ganze röhren-hacking bei den überwachungs-bots und kameras aus „bioshock“, mit dem unterschied, dass das mit den anzeigen in der realität und nicht in irgendeiner videospiel-welt funktioniert.

der original-artikel erschien bei http://news.cnet.com und bietet auch ein bild mit der „nackten“ anzeigen-hardware.

so, und jetzt das ganze bitte mit ascII-art!

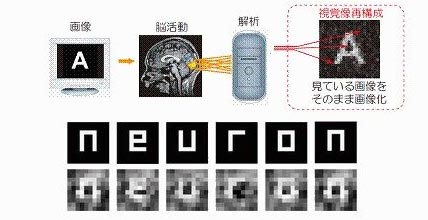

die ATR computational neuroscience laboratories aus japan haben das wohl interessanteste biologische gerät gehackt: das gehirn.

zusammenfassend heisst das, sie konnten bilder, die einem proband vorher auf einem computer-monitor gezeigt wurden, wieder rekonstruieren und zwar anhand messungen des blutflusses im gehirn bzw. dessen aktivität.

die tests werden noch diesen monat in der wissenschafts-zeitschrift neuron abgedruckt. hier zwei links zum englischen original-artikel: via register hardware und via pink tentacle.

der wahnsinn. man fragt sich jetzt vielleicht, was das ganze bringen soll:

„…Dr. F. Krueger at ATR says that they think the tech could someday be used to hack into people’s dreams“.

w00t! dann wären wir voll in der anime-fantasie-welt von paprika!

nun, es ist vielleicht nicht direkt ein hack, sondern ein workaround.

regelmässige besucher des youtube-videoportals werden den kleinen link rechts unterhalb des viewer-fensters bemerkt haben, auf dem steht „watch in high quality“. als standard ist jedoch auf youtube selbst und auch auf den seiten, auf denen die videos eingebunden werden, immer die normale qualität festgelegt. das lässt sich ändern und noch ein paar andere dinge mehr…

– default-einstellung „normale qualität“ auf „high quality“ umstellen: geht in euren youtube-account, dann „playback setup“, dann „video playback quality“ und dort die option setzen „I have a fast connection. always play higher-quality video when it’s available.“

– direkt auf youtube-videos linken, die über „high quality“ verfügen: hängt an euren üblichen youtube-link einfach &fmt=18 an. aus „http://www.youtube.com/watch?v=H7fPuihfuafhu“ wird also „http://www.youtube.com/watch?v=H7fPuihfuafhu&fmt=18“

– einbinden von hq-videos auf anderen websites: ähnlich wie oben, hängt „einfach“ &ap=%2526fmt%3D18 an das ende des links an, wie hier:

„http://www.youtube.com/v/MuqiGrWBRqE&hl=en&fs=1 &ap=%2526fmt%3D18“

– speichern von hq-videos: übernimmt für euch keepvid.com – so bekommt ihr die videos für den pc, den ipod und das iphone in einer mp4-version.

[via]

das sieht jetzt manchmal etwas umständlich aus, aber youtube-gucker wissen, dass man allzu oft mit der normalen video-qualität überhaupt nichts anfangen kann. möge diese liste ein kleiner helfer sein, das grösste manko von youtube, die beschissene bild-qualität, wird erst seit kurzem ausgemerzt.

pcmag.com liefert uns ein interessantes feature zu den 10 mysteriösesten cyber-crimes aller zeiten, die nicht gelöst werden konnten: „the 10 most mysterious cyber crimes“.

hier das ganze im schnelldurchlauf:

oktober 1989 – der WANK-wurm.

februar 1999 – satellit des verteidigungsministeriums gehackt.

januar 2000 – der cd-universe-kreditkarten-hack.

dezember 2000 – militär-quellcode gestohlen.

oktober 2001 – der anti-drm-hack.

oktober 2003 – der cbs-hack mit dennis kucinich.

märz 2006 – der appleyourself-hack (hätte auch von mir stammen können).

winter 2007 – der 26.000-seiten-hack mit msnbc (sehr gut!).

februar 2008 – supermarkt gehackt.

mai 2008 – der comcast-hack.

aber hacking dreht sich nicht immer um kriminelle und verbrechen. wer die brillianz früher hack-eskapaden kennenlernen möchte, für den hat das selbe pcmag noch eine weitere story: „the ten greatest hacks of all time“. sie sind weit zurückgereist, bis ins jahr 1961.

linux ist von haus aus schon ein riesiger werkzeugkasten. aber mit ein paar kleinen und feinen programmen wird aus dem betriebssystem-panzer ein stealth-bomber. hier nun zehn interessante programme inklusive einer kleinen erklärung:

john the ripper – ein kostenloses programm zum passwörter knacken.

– enthält mehrere cracker in einem paket

– automatische erkennung von hash-typen

– theoretisch hashes von DES, MD5, or Blowfish, Kerberos AFS, Windows NT/2000/XP/2003 LM knackbar

– module für LDAP, MySQL, MD4 vorhanden

nmap – scanner zur untersuchung der netzwerksicherheit.

– gibt auskunft, welche computer und services in einem netzwerk aktiv sind

– gibt auskunft über ports, auch über passive

– zeigt details über die rechner wie: betriebssystem, gerätetyp, uptime, software für bestimmte dienste, firewalls…

nessus – soll potenzielle schwachstellen bei computersystemen aufspüren.

– kann man von aussen kontrolle über das system übernehmen oder bekommt man einsicht in sensible daten?

– wurde eventuell etwas falsch konfiguriert (z.b. mail, fehlende patches)?

– das externe werkzeug „hydra“ kann aufgerufen werden, um wörterbuchattacken zu starten

– tcp/ip-dos-attacken

– wird von 75000 organisationen genutzt, war dreimal das beliebteste sicherheitstool bei sectools.org

chrootkit – untersucht unix-systeme auf rootkits.

– shell-skript, das linux-tools wie „grep“ oder „strings“ nutzt, um das system auf auffälligkeiten zu untersuchen

– läuft wenn nötig von einer rettungs-cd

wireshark (ehemals ethereal)- kostenloser packet-sniffer inklusive einer grafischen benutzeroberfläche.

– netzwerk-analyse, -fehlerbehebung, informationen über software- und kommunikations-protokolle

– gibt viele informationen zurück, viele filter, traffic-übersicht

– verschiedene sniffer-modi

– rennt auf jedem betriebssystem

netcat – liest und schreibt tcp/udp-kommunikation

– gibt es seit 1996

– posix-kompatibel, gnu-version erhältlich

kismet – kompetenter wlan-sniffer.

– monitor-modus muss mit der wlan-karte möglich sein!

– für 802.11a, 802.11b, 802.11g

– arbeitet passiv -> kaum zu entdecken, zieht schlüsse über zugangspunkte und clients automatisch

– kann andere wlan-sniffer entdecken, wie z.b. „netstumbler“

– kann eine reihe von netzwerk-attacken aufspüren

hping – analysiert das tcp/ip-protokoll.

– testet firewalls und netzwerke, kann exploits ermöglichen

– neuste version (hping3) macht tcp/ip-pakete für menschen lesbar, damit eine entsprechende manipulation und analyse in kurzer zeit stattfinden kann

snort – kostenloses tool, um netzwerk-eindringlinge zu entdecken und sich davor zu schützen.

– loggt pakete und bietet echtzeit-analyse für ip-netzwerke

– protokoll-analyse, inhaltssuche, erlaubt passiv einbrüche zu entdecken oder aktiv zu blocken

– ein paar features: entdeckt buffer overflows, stealth port scans, web application attacks, SMB probes, OS fingerprinting, …

– um visuell alles zu veranschaulichen kann „snort“ mit nortSnarf, sguil, OSSIM, Basic Analysis and Security Engine (BASE) zusammenarbeiten

tcpdump – werkzeug für die kommandozeile, das debugging von computernetzwerken ermöglicht.

– analysiert, woher tcp/ip-pakete kommen, wo sie hin sollen und welche maschine dahintersteckt

– braucht eventuell su-rechte, weil die paket-untersuchung spezifische mechanismen benötigt

– kann bei netzwerken mit hohem traffic nach wichtigkeit filtern

[via]

wer linux nutzt, dem sind manche werkzeuge sicherlich bekannt (nmap, …). ein paar davon laufen auch unter windows (z.b. wireshark), sind aber eigentlich nicht auf diesem system zuhause.

wer probleme damit hat, dass diese liste „hacking-tools“ beinhaltet, der versteht nichts von der wichtigkeit der sicherheit in computer-systemen und -netzwerken. in diesem fall ist „hacking“ das selbe wie „security“ (sicherheit). manche programme lernt man sogar in studium oder ausbildung kennen. trotzdem gibt es ja seit mai 2007 diesen komischen „hackerparagrafen“. ich bin mir daher nicht sicher, ob solche texte nicht irgendwann „verboten“ sind. das wäre zwar lächerlich, wundern würde es mich allerdings nicht.

h4x0rZ aus den niederlanden haben die berühmte londoner ubahn geknackt. dabei benötigten sie nur einen laptop, mit dem sie die sogenannten „smartcards“ klonen und einen ganzen tag umsonst fahren konnten. der laptop simulierte dabei ein kartenschreib- und lesegerät. normalerweise werden die fahrgebühren mit diesen „smartcards“ abgerechnet. das problem jetzt, für die verwaltung: der mifare-chip der „smartcards“ wird ebenso bei allerlei möglichen abkömmlingen der sicherheitskarten benutzt, u.a. auch für büros der regierung, krankenhäuser und schulen. die verwendete kryptografie taugt also einen scheissdreck. die niederlande, wo der hacking-mechanismus ausgearbeitet wurde, sehen sich nun zur handlung gezwungen, da 120.000(!) karten überarbeitet werden müssen. das ist also kein „lächerliches“ londoner ubahn-problem. [via]

soll niemand so tun, als seien das neuigkeiten. überall, wo elektronik arbeitet, gibt es sicherheitslücken. kein system ist unknackbar. und trotzdem geht der trend immer mehr in richtung dieser pseudo-intelligenten karten, die ja alles einfacher, billiger und sicherer machen sollen (siehe elektronische gesundheitskarte). und das ist erst der anfang: identitätsklau steckt immer noch in seinen eigenen kinderschuhen. kaum auszudenken, was erst abgeht, wenn sich dieser trend fortsetzt. daumen hoch für die tube-hack-aktion! ein mittelfinger ins gesicht der system-befürworter.

ein thema, das leider bisher wenig funktioniert hat, wenn man mal von diversen sci-if- oder anime-filmen absieht. angefangen hat wohl alles in england, 1977. und da auch nur mit gehijacktem sound. 1986 dann war es „kapitän mitternacht“ (captain midnight), der hbo gehackt hat, als antwort auf die verschlüsselung ihrer fernsehsignale. nur ein jahr später gelang schliesslich max headroom die infiltration zweier chigagoer fernsehstudios in einer einzigen nacht und schliesslich das letzte mal wirklich aufgefallen ist dieses phänomen in wyoming, da aber nur als fake. [via] so, und jetzt bitte nachmachen. oder am besten alle fernsehsender abschalten und wieder mehr mit zeit mit richtigen menschen verbringen.

beim lesen grinsen ist gesund: in den usa gibt es einen aktuellen trend unter h4x0rZ, der sich swatting nennt. dabei wird in das 911-notrufsystem eingebrochen und das dann mit falschinformation gefüttert. so konnte ein 19-jähriger in kalifornien (orange county) genau dies tun und schickte so das „special weapons and tactics team“ (swat) mitten in der nacht zu einem zufällig aus einem verzeichnis gewählten ehepaar, das friedlich schlief und dann erstmal mit handschellen festgenommen wurde. erst anschliessend konnte die sache geklärt werden. zum artikel: „swatting“ in orange county. [via]

das ist eine art von realitäts-hack. bei der simplen vorstellung, was dadurch möglich ist, mache ich mir gleich in die hosen…

in dieser kleinen rubrik sammle ich alles, was ich in meiner abgespacten realität noch benötige, um mich vollkommen als futurist fühlen zu können. beschweren kann ich mich eigentlich nicht, so ziemlich jedes gizmo besitze ich schon (für die ich immer weniger zeit finde) und der cyberspace ist schon lange keine unbekannte variable mehr. trotzdem fehlen mir noch ein paar dinge, wie z.b. das schwebende auto oder holografie in der alltagswelt.

das erste gizmo, das ich unbedingt brauche, ist ein 3d-drucker. ihr wisst schon, so ein gerät, dem man bild-dateien mitgibt und das einem dann das ganze als dreidimensionales objekt erstellt.

sowas könnte man dann in drei ausführungen machen: die small- oder s-version, um mir diese ganzen verrückten anime-, hentai- oder manga-figuren als kotobukiya ins zimmer stellen zu können.

in der medium- oder m-version, für diese coolen möbel, die man in concept-artwork oder 3d-design-contests erstellt, die der pure wahnsinn sind, aber nie gebaut werden. während man die s-version locker im eigenen zimmer unterbringen kann, bräuchte man bei diesen medium-teilen schon grössere gebäude oder kleine hallen, wo man dann mit seiner datei vorbeifahren kann und die das im laufe mehrerer tage für einen herstellen; das ultimative möbel-customizing! das wird am anfang sehr teuer werden, weil man zum einen einem designer eine gebühr für das design bezahlt und zum anderen denjenigen, der das dann für einen „ausdruckt“ bzw. herstellt ebenfalls entlohnen muss. wenn man solche unternehmen jedoch in den mittelgrossen städten zur verfügung hat, sollte das eher schnell als langsam für einen normalsterblichen erschwinglich werden.

die l- bzw xl-version widmet sich dann voll und ganz den fahrzeugen. hier kostet das design am meisten und auch die herstellung wird teuer. dafür kann man dann motorräder, autos, fahrräder, roller, kleine flugzeuge und kleine hubschrauber als einzelstück und im overkill-design erwerben. die ganzen design-studenten werden durchdrehen, weil ihre modelle weder nur auf dem papier, noch in viel zu kleinem masstab existieren; diese gibt es nämlich dann in der realität! und ich muss mir nicht täglich ein- und dieselbe fahrzeugform geben: die zukunft der motorisierung wird flashig, schnittig und über-cool. vergesst „west-coast-customs“. wer hier noch im weg stehen könnte, ist der hiesige tüv, aber den schafft man einfach ab; in anderen ländern braucht man so einen rigorosen dienst, der jeglichen fortschritt und jegliches customising verbietet, damit alles auf den strassen gleich aussieht, auch nicht. (ein sicherheitscheck alle zwei bis drei jahre schön und gut, aber mein fahrzeug ist mein fahrzeug und demnach darf ich auch lichter unter mein kfz bauen, wenn mir danach ist.)

der erste prototyp dafür wird mit sehr hoher wahrscheinlichkeit aus dem asiatischen raum kommen, weil dort die bauteile am günstigsten herzustellen sind. ob es südkorea, japan oder taiwan wird, bleibt abzuwarten. in europa wird man den trend erst blicken, wenn amerika den ersten schritt in die richtung gemacht hat. so läuft das immer und zudem ist es dort viel leichter eine firma zu gründen und diesen gedanken weiter zu verfolgen. europa hat zwar das web erfunden, damit richtig geld zu verdienen beschränkt sich aber grösstenteils immer noch auf die staaten. es heisst ja auch „new economy“ und nicht „nouvelle économie“ oder „wirtschaftszweig der neuzeit“. selber schuld.

ich würde gerne selber einsteigen und den cipha-prototyp herstellen, nur bin ich zur rechten zeit leider am falschen ort. ganz zu schweigen von den venture-kapitalgebern, denen ich dafür in diverse körperöffnungen kriechen müsste; nicht meine welt. und jetzt baut einer dieses ding!

hier ist was für meine nerds (und nur für die):

http://nsa.unaligned.org/index.php. [via]

klingt nicht ganz uninteressant:

NSA@home is a fast FPGA-based SHA-1 and MD5 bruteforce cracker. It is capable of searching the full 8-character keyspace (from a 64-character set) in about a day in the current configuration for 800 hashes concurrently.

The cracker is built out of surplus Grass Valley HD video transform boards, scrapped by GV because of defects. A useful tool was developed to assist the board reverse-engineering effort.

könnt mich ja kurz informieren, wenn ihr mit diesem gizmo erfolgreich wart. die eff hat um des zu knacken lediglich 56 stunden gebraucht, hier gibts noch 1,6terabyte md5-hashes, die man online durchsuchen kann.

letzten monat wurde erfolgreich demonstriert, wie einfach die wahlmaschinen der amerikanischen firma diebold zu hacken und zu infizieren waren.

leider ist auch im „good old europe“ der einsatz solcher elektronischen werkzeuge alles andere als sicher oder unknackbar:

der ccc hat den test gemacht und kam dabei zu dem schluss, dass…

„…Wahlcomputer keinen effektiven Schutz gegen Stimm-Manipulation bieten,

…die Software der Wahlcomputer einfach auszutauschen und zu manipulieren ist,

…das Wahlgeheimnis durch die Wahlcomputer kompromittiert wird,

…Manipulationen an Wahlcomputern praktisch nicht nachgewiesen werden können,

…Wahlcomputer den gesetzlichen Vorgaben in keiner Weise genügen.“ [via]

ferner konnte man auf den rechnern schach spielen, das video ist hier erhältlich und das passwort für den support-zugang lautete „GEHEIM“.

eigentlich lässt diese untersuchung nur einen logischen schluss zu: wahlcomputer abschaffen! okay, von mir aus, man könnte es ja mal richtig drauf ankommen lassen und sehen, welchen idioten sie das nächste mal mit solchen maschinen zum kanzler wählen, schlimmer wie in amerika kann es sowieso nicht mehr kommen, wo „pogo the monkey“ regiert. was ich eigentlich nicht verstehen kann, denn wenn so etwas wie „911“ in europa passiert wäre, dann hätte man der regierung versagen auf ganzer linie vorgeworfen und sie wäre abgewählt worden. zumindest aber wäre wohl eine unabhängige untersuchung fällig gewesen. in amerika ticken die uhren eben anders(herum?)…

die hackergruppe „hacktivismo“ hat heute das kostenlose programm „torpark“ für window$ veröffentlicht, welches ein chimära-tool ist, bestehend aus der aktuellsten version des besten browsers der welt, firefox, welcher das TOR-netzwerk nutzt, um die verbindung zwischen dem internetnutzer und der besuchten website zu anonymisieren. man braucht dabei nichts zu installieren, der „blätterer“ wird in ein beliebiges verzeichnis entpackt und man kann sofort loslegen. das knapp 10mb-kleine proggie gibt es hier:

http://torpark.nfshost.com/download.php

[via]

die privatsphäre ist ein hohes gut, welches in unserer zeit immer öfter unter beschuss gerät und durchlöchert, aufgeweicht wird. das bestreben von „hacktivismo“, auch dem n00b ein werkzeug an die hand zu geben, um einigermassen anonym surfen zu können, ist lobenswert; die gpl-lizenz sorgt für eine hohe sicherheit vor bugs. einfach mal ausprobieren! einfacher gehts glaub‘ nicht, aber schnell ist die verbindung dadurch leider auch nicht.