Archiv für die Kategorie „Hacking“

Jötunvillur ist ein Runen-Code aus der Wikinger-Zeit, so aus dem 12./13. Jahrhundert.

K. Jonas Nordby von der Universität Oslo behauptet nun, diesen geknackt zu haben. Der Artikel erschien im Guardian.

Geholfen haben ihm dabei die Namen Sigurd und Lavrans, die auf einem Stock aus dem 13. Jahrhundert gefunden wurden. Die waren damals so freundlich ihre Namen in Standard-Runen und eben in Jötunvillor-Kodierung darauf anzubringen.

Nordby macht gerade seinen Doktor in Kryptographie, natürlich. Solche Stöcke finden sich oft in Skandinavien, Nordby benutzt hierfür gerne den Begriff „Mittelalter-SMS“. Nett!

Doch was stand da jetzt genau drauf? Darüber lässt sich heute nur spekulieren:

„…could have a „magical/hidden significance; in this case, perhaps a love spell“.

♥!

Bei Jötunvillur speziell lohnt es übrigens nicht sich außerhalb von universitären Abschlussarbeiten damit zu befassen: Zwar wurde der Code bisher nie entschlüsselt und er findet sich über ganz Skandinavien verstreut. Doch bis heute sind lediglich 9 Texte bekannt, wo dieser Verwendung fand…

Man sieht hier ganz gut, dass das mit den Bitcoins bei weitem nicht ausgereift ist:

Hier fand, offensichtlich, eine Manipulation der einmaligen Transaction-ID statt: Es dürften keine verständlichen Wörter wie Sochi und Enjoy darin auftauchen, you know I mean!?

Der Screenshot ist von heute morgen.

Erschwerend hinzu kommt, dass die Bitcoin-Adresse, auf der diese drei Zahlungen heute morgen bei mir eingingen, öffentlich überhaupt nirgends zugänglich ist.

Diese Transaktionen fanden bei mir in der App Bitcoin Wallet von Andreas Schildbach statt. Und ich bin mir, wenngleich nur vom Gefühl her, sicher, dass der gute Andreas nichts dafür kann.

Am 11. Februar berichtet Silicon Angle von DDoS-Attacken, die mich hier eventuell inzwischen erreicht haben könnten:

„Tx malleability is now used in active broad-based attack against bitcoin network. Funds NOT at risk, but Denial-of-Service in progress“ — AndreasMAntonopoulos (@aantonop) February 11, 2014

Aber eigentlich dürfte mich das nicht betreffen, weil:

„…this “transaction ID malleability attack” does not affect people’s bitcoin wallets or funds.

Aha. Bleibt nun einem selbst überlassen, wie man dies beurteilt. SYSTEM FUCKED?

[Update I, 17.02.14, 11:58]

Diese Zahlungen gehen weiter. Oh my…

https://blockout.io/ ist ganz cool für das Verschlüsseln von kurzen Texten zwischendurch, läuft in jedem Browser. [via]

Über AES-256 wird beliebiger Text verschlüsselt. Das war’s. 🙂

Ich kann mich persönlich an diese Spielzeuge nicht erinnern, aber sogenannte „Dekodier-Ringe“ gab es wohl früher häufiger, weil die billig herzustellen waren. Der Wikipedia-Artikel ist leider nur in englischer Sprache verfügbar.

Man wird auf der Seite explizit aufgefordert nicht das Privateste zu verschlüsseln mit dem Ding.

Ein Anwendungsbeispiel wäre, die API in sein Blog zu integrieren, um das für Kommentare zu nutzen. jquery-technisch schaut das z.B. so aus:

Example jQuery Ajax Encode

$.ajax({

url: „https://blockout.io/encode“,

type: „POST“,

data: { key: „passkey“, s: „hello“ },

success: function(response) {

$(„#encoded“).html(response);

}

});Example jQuery Ajax Decode

$.ajax({

url: „https://blockout.io/decode“

type: „POST“,

data: { key: „passkey“, s: „███████████████████████████████████████████████████████████████“ },

success: function(response) {

$(„#decoded“).html(response);

}

});

Ich habe die fertige Version dieses Features bereits bei ein paar kleinern News-Seiten gesehen.

Das Tumblr-Blog http://blockoutio.tumblr.com/ protokolliert auch jede über die Seite direkt verschlüsselte Nachricht. Reiner G33k-Pr0n, kann man als normaler Leser wenig mit anfangen.

Mir gefällt die Idee, vielleicht kann man das ja noch ausbauen. Solche ciphers werden immer wichtiger, der spielerische Ansatz von blockout.io kann helfen das weiter hinaus in die Welt zu tragen.

Die beiden Forscher Javier Vazquez-Vidal und Alberto Garcia Illera haben in Heimarbeit dieses CAN Hacking Tool (CHT) gebaut:

Es hat nicht mehr als 20€ gekostet und soll einem Angreifer die volle Kontrolle über das KFZ geben, von Licht über Fenster, Gangschaltung, Bremsen, etc..

Die CAN-Busse wurden 1983 von BOSCH entwickelt und 1987 zusammen mit Intel vorgestellt. Sie dienen der „Vernetzung unterschiedlicher Steuergeräte, Sensoreinheiten und sogar Multimediaeinheiten“. Die Anwendung erfolgt übrigens nicht nur in Autos, sondern CAN findet man laut Wikipedia auch bei:

* Automatisierungstechnik (zeitkritische Sensoren im Feld, Überwachungstechnische Einrichtungen)

* Aufzugsanlagen (Vernetzung der Steuerung mit verschiedenen Sensoren, Aktoren und Aufzugsanlagen untereinander innerhalb einer Aufzugsgruppe)

* Medizintechnik (Magnetresonanz- und Computertomographen, Blutgewinnungsmaschinen, Laborgeräte, Elektro-Rollstühle, Herzlungen-Maschinen)[5]

* Flugzeugtechnik (Vernetzung innerhalb von Kabinen- und Flugführungssystemen)

* Raumfahrttechnik (vermehrte Verwendung in parallelen Busarchitekturen)

* Beschallungsanlage (wird für die Steuerung von digitalen Endstufen verwendet)

* Schienenfahrzeuge

* Schiffbau (Die DGzRS lässt in die neue Generation ihrer Seenotrettungskreuzer Bus-Systeme einbauen.)

Es ist also schwer absehbar, welche Dinge mit diesem Tool ebenfalls gehackt werden könnten in der nahen Zukunft.

Durch das Einspielen von schädlichem Code über diese Busse ist es möglich drahtlos Befehle an die Steuerelektronik der Fahrzeuge zu geben. Das dauere wohl keine 5 Minuten. Man muss dann auch nicht zwingend sofort mit der Übernahme der Elektronik beginnen, wie die Entwickler anmerken:

„We could wait one minute or one year, and then trigger it to do whatever we have programmed it to do.“

Klingt schon hart. Einziger Trost für alle Luxuskarossenbesitzer: Funktionieren tut das alles bisher nur über Bluetooth, ist also räumlich auf die 10 Meter maximum begrenzt. Was nahe liegen würde wäre natürlich GPS, aber selbst darauf will man verzichten. Stattdessen ist wohl eine Art GSM-Funktion in der Mache, das geht mehr in Richtung Handytechnik.

Laut Garcia Illera sind scheinbar die Autobauer selbst schuld, dass diese Hacks funktionieren: „A car is a mini network. And right now there’s no security implemented.“. Na dann: Happy hacking vom Porsche des Nachbarn!

Auto-Freaks müssen jetzt stark sein:

Ich bin nämlich nicht sicher, ob man das hier als KFZ bezeichnen kann. Es hat ein Chassis, zwei Sitze, vier Reifen und ein Lenkrad; das war’s dann.

Gut, der Tabby ist tatsächlich ein Opensource-Car, zusammenbaubar in unter einer Stunde. Und ich musste erst mal nachschauen, die Idee ist gar nicht so neu und es gibt bereits ein paar: https://en.wikipedia.org/wiki/Open-source_car.

Also hier wird die Community vor massive Herausforderungen gestellt werden. Ich bin gespannt, ob hierauf jemand anspringt.

Das Chassis alleine soll 500€ kosten. Rechnet man jedoch den Elektromotor und das ganze andere Zeugs hinzu, kommt man auch auf fast 4.000€. Das ist überhaupt nicht billig für ein Maschinchen, das so unsexy ist. -.-

An dem Konzept alleine zweifle ich hingegen nicht, dem gehört die Zukunft. Aber das muss zwingend nach was aussehen, diese Arbeit wird es nicht reißen. Und wir reden hier nicht von einem Lamborghini, Jungs. Trotzdem Respekt für den Mut, war ein netter Versuch.

Wenn es die Matrix gibt, dann wurde sie von der DARPA erfunden.

Die US-militärische Technik-Innovations-Behörde, der wir so unbedeutende Dinge wie GPS und das Internet zu vedanken haben, macht einen auf humaner Freund: Sie haben den DARPA Open Catalog eingerichtet, http://darpa.mil/OpenCatalog/index.html, wo sie Quellcode und auch umfangreiche Datenbestände verfügbar machen, die für öffentliche DARPA-Projekte verwendet wurden/werden.

Das Ziel hilft uns nicht weiter:

„Making our open source catalog available increases the number of experts who can help quickly develop relevant software for the government,“ Chris White, the DARPA program manager behind the effort, said in a statement

Ihr sollt also anfangen eure eigene R&D-Community für die DARPA zu starten und ab jetzt direkt bei der Verbesserung der Matrix helfen. Echt nett!

Derzeit sind im Katalog 60 Projekte gelistet. Die meisten stehen unter einer BSD– oder ALv2-Lizenz.

Wie so oft bei denen, findet man unter den Projekten pathologisch verwendete Akronyme, die für irgendwelche abgefahrenen Programme stehen. Da gibt es z.B. LibNMF, das für high-performance, parallel library for nonnegative matrix factorization on both dense and sparse matrices steht. Oder wie wäre es mit SNAP, Stanford Network Analysis Platform? Vielleicht ist auch Neon interessant für euch: a framework that gives a datastore agnostic way for visualizations to query data and perform simple operations on that data such as filtering, aggregation, and transforms.

Ob dieser Katalog weitergeführt wird, ist vom Interesse abhängig. Ich denke wir brauchen so etwas nicht, die wirklichen Diamanten werden so nie erhältlich sein. Die DARPA entwickelt Dinge, die die Welt verändern. Und sie waren niemals gut darin, der Welt vorher zu sagen, was das sein würde. Und um Erlaubnis wurde bisher ebenfalls niemand gefragt.

Nun gut. Viel Spaß beim Weiterentwickeln der US-Streitmacht! Wasauchimmer.

Die gute Oona Räisänen stammt aus Helsinki und ihr jüngter Hack ist ziemlich interessant: Sie hat es geschafft GPS-Koordinaten eines Helikopters aus einem öffentlichen YouTube-Video zu extrahieren.

Sie betreibt ein kleines Blog drüben bei Google Blogspot, wo sie das Prozedere vorstellt und das updatet sie auch regelmäßig: http://windytan.com/2014/02/mystery-signal-from-helicopter.html. [via]

Das war wirklich ein dummer Zufall: Dieses Video hat sie vorgeschlagen gekriegt. Es war eine Verfolgungsjagd in Kansas, eben mit einem Helikopter. Sie muss hier im linken Kanal etwas gehört haben, was einer Störung gleich kam, von der sie erst dachte, es sei der Motor des Hubschraubers. Als sie das näher untersuchte war es ein digitales Signal.

Sie war in der Lage das wohl vollständig zu isolieren und kam auf eine spezielle Technik der Frequenzmodulation: https://de.wikipedia.org/wiki/Frequenzumtastung. Sie hat das Ergebnis gefiltert, bekam einen Datenstrom und analysierte dessen Inhalt. Bis auf drei Gruppen von Bytes waren alles konstante Werte. Wie sie auf Idee kam hier entweder die Orts-Telemetrie des Helikopters, Informationen einer Kamerarichtung oder Video-Zeitstempel zu vermuten wollte sie nicht näher erläutern. In jedem Fall sieht es so aus, dass sie sich sehr gut mit solchen Dingen auskennt.

Was in ihrem Beitrag folgt sind noch eine Reihe technischer Dinge, das Endergebnis war dies: Mit Hilfe von Google Earth konnte sie die zurückgelegte Flugstrecke des Helikopters komplett rekonstruieren. o.O Eine Grafik ist dort auch eingefügt.

Durch Leser-Feedback kamen sie wohl sogar auf den verwendeten GPS-Transmitter: Nucomm Skymaster TX, oder sehr ähnliches Gerät.

Warum ich das jetzt erzählt habe: Zum einen ist die Geschichte natürlich grandios, die zufällig gegebenen Umstände, eine Hackerin aus Finnland, die genau hinhört, das globale Überwachungssystem GPS. Zum anderen hat sie das ja mit einem Video auf YouTube gemacht. Das wird nicht das einzige Video sein, wo dies funktioniert. Was ist praktisch durch solche Hacks sonst noch herausfilterbar?? No one knows.

Ich habe ja bereits ein paar Einträge zu 3D-Druckern gemacht. Der erste Beitrag von mir persönlich dazu stammt vom Oktober 2007. Darin führe ich bereits aus, dass man mit hoher Wahrscheinlichkeit auch Autos ausdrucken können wird.

Nicht mal 7 Jahre später ist der Gedanke mit Hilfe des japanischen Herstellers Honda Realität geworden:

Was wir hier in klein sehen ist eine dreidimensionale Ansicht eines Honda NSX-Supercar-Konzepts vom letzten Jahr. Der steht euch/uns ab jetzt kostenlos zum Ausdruck zur Verfügung.

Honda kommt dabei der Community und dem Opensource-Gedanken entgegen: Die Designs stehen alle unter einer CC-4.0-Lizenz. Offener geht nicht, man kann Konzepte weiterreichen und sogar modifizieren(!). Das Format ist *.stl. Diese Dateien gibt es bereits seit 1989 und dient hauptsächlich Rapid Prototyping, dem Grundgedanken also heutiger 3D-Drucker.

[via]

Insgesamt hat Honda Modelle der letzten 20(!) Jahre ins Netz gestellt. Schaut es euch an, lohnt sich auch wenn ihr bisher keinen solchen Drucker habt, steht viel Wissenswertes dabei und wie die Grafik oben beweist kann man sich die Modelle auch einfach so mal schnell im Browser ansehen:

Das Honda 3D Design Archive – eine Downloadarchiv für Fahrzeugmodelle von Honda für den eigenen 3D-Drucker.

Sind auch knuffige Konzepte darunter, Honda versteht den Spaß dabei jetzt schon, wie es aussieht.

Anhand dieser Aktion lässt sich mittlerweile ganz gut nachvollziehen, was uns mit der 3D-Drucker-Technik bevorsteht. Das haben manche mehr, manche weniger verstanden. Ich selbst habe auch bereits im Artikel Ende 2007 beschrieben, dass man dies ebenfalls mit Möbeln machen können wird. Wir dürfen also gespannt sein, wer hier als erstes vorprescht.

Mit Androiden ist es recht einfach ins Darknet abzutauchen, sofern man dies wünscht.

Alles was man dazu braucht:

1) Orbot. Die APK gibt es offiziell im Play Store, hier der Link

2) Firefox. Ich empfehle diesen Android-Browser vor diesem komischen verkrüppelten Orweb. Auch diese APK gibt es im Play Store, wenn ihr den nicht eh schon benutzt

3) Um beide Apps nun zu verheiraten, braucht ihr das Firefox-Plugin ProxyMob. Und das findet ihr direkt(!) hier: Add-On installieren

4) Das war’s! 😀

Die Funktionsweise ist nun wie folgt:

Orbot aufrufen -> auf dem Button bleiben, bis er grün wird -> auf die Weltkugel in Orbot klicken -> Firefox als App auswählen -> es _muss_ eine Erfolgsmeldung kommen, dass Firefox nun für Tor konfiguriert ist

Ihr könnt das dann ganz einfach überprüfen (falls ihr ungläubig seid, etc.), wenn ihr nun das Hidden Wiki aufruft: http://thehiddenwiki.org/, dort findet sich der Link gleich ganz oben unter der Bezeichnung „Link to the original Hidden Wiki:“. Der Link ist unter normalen Umständen nicht zu erreichen.

Dass Orbot läuft lässt sich an einem Icon mit Ausrufezeichen in der Statusleiste eures Androiden sehen. Das kann übrigens ruhig die ganze Zeit laufen, andere Browser wurden nicht mit TOR verknüpft und können für das „normale“ Web verwendet werden.

Wenn ihr Firefox nun wieder ohne Orbot nutzen wollt, reicht es das Proxy-Plugin zu deaktivieren.

SPEZIALTECHNIKEN (optional)

Ihr könnt weitere Plugins für Firefox installieren, um eure Privatsphäre noch mehr zu erhöhen:

I) Phony, direkt installieren. Hier kann man andere Hardware als Client auswählen, etwa Mac, Windows, Firefox OS, etc.

II) Self-destructing Cookies, direkt installieren. Cookies, die nicht mehr gebraucht werden, etwa für zuvor offene Tabs, werden umgehend gelöscht. Es erscheint jedes Mal allerdings eine Meldung, was genau zerstört wurde. Ist trotzdem echt gut.

III) alternative Standard-Suchmaschine: Ob DuckDuckGo oder Startpage; ihr könnt jede beliebige Suchmaschine zum Standard in Firefox für Android machen. Dazu bleibt ihr einfach lange auf der Sucheingabemaske und es erscheint das entsprechende Popup

IV) naja, den Tab für privates Browsing (mit der venezianischen Maske) solltet ihr inzwischen vom PC-Feuerfuchs kennen

V) solltet ihr keinen Wert auf eine interne History in Firefox legen, es gibt noch ein Plugin namens Clean Quit, direkt installieren

VI) eventuell erstellt noch ein Master-Passwort, ebenfalls bekannt aus PC-Welten

[via]

Habe ich etwas vergessen!? Nee, ich denke nicht.

Wenn ihr selber zu dem OpenSource-Projekt ProxyMob beitragen möchtet, etwa weil ihr ein Coder mit zu viel Freizeit seid, besucht doch https://github.com/guardianproject/ProxyMob!

Have fun!

P.S.: Anständig bleiben! ^^ Im Darknet nicht immer ganz einfach. Doch leider wird dieser Teil des Webs immer wichtiger. Was ein Armutszeugnis für uns alle ist.

Was die vom Fraunhofer-Institut für Kommunikation, Informationsverarbeitung und Ergonomie so den ganzen Tag machen würde mich ja brennend interessieren.

Ende Oktober gab es die Meldung, es wurde eine Art Trojaner aufgespürt, der „BadBIOS“ getauft wurde und der nicht damit aufzuhalten war sich zu verbreiten, selbst wenn Netzwerkverbindungen ausgeschaltet waren. Das Problem war dem Beobachter Dragos Ruiu allerdings da schon drei(!) Jahre bekannt, der hat das eben erst kürzlich veröffentlicht.

Die Frage hier war dauernd, wie so etwas möglich sein kann. Und dann biegen eben die vom FKIE um die Ecke und behaupten, rein zufällig einen Prototypen, oder eben die Idee dazu zu haben, wie so etwas in der Realität stattfinden kann:

Mit Mikrophonen und Lautsprechern in handelsüblichen Laptops, einem Audiosignal, das Menschen nicht hören können und das sogar über ein Mesh von Gerät zu Gerät wandert, mit einem maximalen Abstand zwischen einzelnen Geräten von immerhin 20(!) Metern.

Schon „lustig“.

Ars Technica hat, aus Gründen die mir nicht bekannt sind, das komplette Prozedere „verrafft“ und in einem ersten Artikel behauptet, die vom FKIE hätten diesen neuen Trojaner sogar erfunden. Das FKIE reagierte, nicht einmal angepisst, aber dass sie sich überhaupt genötigt sahen zu reagieren sagt schon Einiges aus, so:

„[…] Our mission is to strengthen security by the means of early detection and prevention of potential threats. The research on acoustical mesh networks in air was aimed at demonstrating the upcoming threat of covert communication technologies. Fraunhofer FKIE does not develop any malware or viruses and the presented proof-of-concept does not spread to other computing systems, but constitutes only a covert communication channel between hypothetical instantiations of a malware. The ultimate goal of the presented research project is to raise awareness for these kinds of attacks, and to deliver appropriate countermeasures to our customers.“

Die Frage ist am Ende, wer denn diese „Kunden“ sein sollen. Also die „Kunden“ bekommen dann Mittel an die Hand, solche Angriffe abzuwehren. Sucht man auf Wikipedia in deutschen Einträgen nach FKIE, gibt es keinen eigenen Eintrag. Doch scrollt man die Ergebnisse durch, findet man heraus:

„Fraunhofer-Institute FKIE und FHR, ehemals Forschungsinstitute der Forschungsgesellschaft für Angewandte Naturwissenschaften FGAN in Wachtberg bei Bonn (Institute zur Erforschung neuer Radar- und Kryptoverfahren für militärische Anwendungen, finanziert aus Mitteln des Bundesministeriums für Verteidigung[37][38][39])“

Quelle: https://de.wikipedia.org/wiki/Bundesnachrichtendienst#Andere_kooperierende_Dienststellen_des_Bundes

Soll ich jetzt zu schreiben aufhören, eigentlich hat sich das Geschwätz doch erledigt, oder!?

Und nur um mal ein Gefühl dafür zu kriegen, was dem Herrn Dragos Ruiu damals mit seinem Mac(!) passiert ist, das war nicht mal ein Window$-Rechner, dürft ihr euch jetzt selbst einlesen, was diese „Erfindung“ für die Gegenwart bedeutet. Ich verlinke erstmal nichts mehr. Die labern hier alle von „Zukunft der Malware“; Alter, das passierte dem Ruiu 2010, die lachen sich heute über diese Technologie den Ast ab bei der NSA und entsprechenden Schergendiensten.

… war 20 Jahre lang das „Passwort“ für das gesamte Minuteman-Nuklearwaffenarsenal der USA: „For Nearly Two Decades the Nuclear Launch Code at all Minuteman Silos in the United States Was 00000000“, via todayifoundout.com.

Denkt da mal darüber nach. Ich wünsche strahlende Träume.

Ein Hack für kalte Schlafzimmer:

1. drei-vier Teelichter

2. eine kleine Auflaufform für die Teelichter

3. zwei Blumentöpfe, wobei der größere über einen kleinen gesetzt wird

Ergebnis: 8 Stunden Heizung für (fast) umsonst!

Das behauptet zumindest Dylan Winter. Aber sein Video ist ganz einleuchtend: „How to Easily Heat Your Home Using Flower Pots & Tea Lights“, via trueactivist.com.

Für die Physik-Freunde: Thermische Konvektion. Ist das selbe Phänomen, weshalb man bei manchen Heizungen Papierblätter in die Luft bringen kann. Ist ganz nett, funktioniert nur nicht immer. Also das mit den Blättern, die Konvektion durchaus:

„This system works because the candles produce gases full of heated particles that are captured and channeled through the pots. As hot gas particles are lighter than the air, they will rise up through the top into the colder area.

What will then be caused is the cold air to fall into the warm areas and create a convection current; then heat is transferred from one pot to another, and then out of the hole.“

Den Versuch wäre es wert, doch kann das selbst gar nicht ausprobieren: Habe keine passende Form für die Teelichter und keine entsprechenden Töpfe. Wenn ihr das macht, lasst mich wissen, ob das was taugt. Ich freue mich über jegliche Energie-Einsparung, die es da draußen zu finden gibt.

Als das mit dem NSA-Skandal aufkam im Juni, war als allererstes die Rede vom Sammeln von „Metadaten„, eigentlich eines jeden Benutzers. Jetzt ist nicht immer sofort klar, was als Metadata deklariert wird. Bei einer Email z.B. sind das u.a. Kopfdaten, die man sich optional sogar im Thunderbird-Email-Client anzeigen lassen kann. Bei Telefonen und Handys wird das schon schwieriger.

Die Universität Stanford, genauer deren Security Lab, hat da ein interessantes Projekt mit dem Titel Metaphone gestartet. Das Geile hierbei ist, die App gibt es jetzt schon für Android:

https://play.google.com/store/apps/details?id=edu.stanford.seclab.metadata.

Die Beschreibung dazu lautet wie folgt:

„MetaPhone is a project to understand call and text privacy. Researchers at Stanford University’s Department of Computer Science are studying metadata to estimate the reach of National Security Agency surveillance.

This study is open to all members of the public 18 or older. An Android smartphone and a Facebook account are required to participate. Participation ordinarily takes under five minutes.

Additional details and contact information are available on the study website. In the course of the study, you will provide mobile phone and social network data to Stanford researchers. Please carefully review the study explanation before electing to participate. The study is entirely voluntary and does not guarantee any benefits.“

Ich kann nur empfehlen, das zu unterstützen. Nicht vergessen dürfen wir nämlich auch: Die technischen Möglichkeiten sind in den USA größer als anderswo. Auch was Gegenmaßnahmen zu diesem NSA-Gedöns betrifft. Wie wir als einziges Land in Europa, so wird auch die USA als „Gefahrenland“ durch das Programm Boundless Informant eingestuft. Und die Universität Stanford wird ihren Teil dazu beigetragen haben; schließlich kommen auch die zwei Google-Jungs von dieser Schule.

Es gibt dennoch Haken bei dieser Sache: Man wird seinen Facebook-Account bereitstellen müssen. Was jetzt genau an Daten von eurem Smartphone übertragen werden, wird zwar erläutert. Aber auch wenn die sicherstellen, dass am Ende der Studie die Daten gelöscht werden, sind sie ja bereits in den USA gelandet. Und am Ende ist es eben wie mit jeder Studie: Die Garantie auf einen positiven Ausgang gibt es nicht.

Vielleicht sollten sich die Universitäten hierzulande ein Beispiel an diesem Vorhaben nehmen. Ich denke für die ist es ein Leichtes, das für unsere Gegebenheiten entwickeln zu können; es reicht ja Eclipse zum Programmieren. Und wenn selbst Stanford für diese Idee fünf Monate gebraucht hat, würden die mit ein bis zwei Monaten Verspätung einer ähnlichen App für uns/bei uns ja jetzt keine Lücken reißen.

Also entweder direkt mitmachen. Oder eben selber bauen. Ich behalte das mal im Auge und poste, wenn ich was zu den Ergebnissen lese. Wichtig ist das in jedem Fall, was hier passiert.

Eine Handvoll verrückter Russen plant den Windows-Komplett-Ersatz:

Vorbild ist Windows selbst. o.O

Der Name für diese Alternative: ReactOS.

Seit 2004 ist Alex Ionescu der Hauptverantwortliche für die Kernelentwicklung und in dem Video hier bringt er alle Interessierten auf den neuesten Stand. Bisher wurde der Film von über 21.000 Menschen angeschaut.

Wer den Artikel bei Wikipedia durchliest, bemerkt eine sehr bewegte Geschichte, die tatsächlich bis 1996 zurückreicht. Damals war man noch an einem Reverse Engineering von Windows 95 interessiert, was komplett verrückt erscheint heute. ReactOS selbst ist allerdings erst seit 2003 zu haben.

Wer das bereits heute ausprobieren möchte (es sollen ja Windows-Programme schon jetzt zum Teil lauffähig sein), hier die Hauptseite des Projekts: http://reactos.org/de.

Gut, ich will aber das Negative auch nicht unerwähnt lassen:

1) Angesichts bereits erhältlicher echter freier Alternativen ist die Entwicklung eines solchen Betriebssystems unsinnig

2) sollte ReactOS mal durch die Decke gehen, was eher unwahrscheinlich erscheint, werden es sich die Redmonder nicht nehmen lassen auf ihre unvergleichliche Weise dagegen vorzugehen

3) Nicht nur Microsoft wird dann der Feind sein: Adobe, Oracle, SAP und viele weitere Unternehmen mehr profitieren direkt davon, dass sie auf einem geschlossenen Betriebssystem laufen. Sobald man „von unten her“ verfolgen können wird, was deren Programme mit dem Betriebssystem machen (und umgekehrt), wird sich da etwas Dunkles zusammenbrauen

4) ReactOS ist unnötig politisch: Als Dmitri Medwedew 2011 Präsident von Russland war, wurde ihm das Projekt persönlich vorgestellt. Im selben Jahr wurden 100.000 Rubel ausgeschüttet. Und seit 2012 weiß auch der gute Putin davon: Die Präsentation beim Seliger Youth Forum wurde von Marat Karatov durchgeführt

Also im Kern sieht es doch schwer danach aus, dass der ehemalige Ostblock mit Russland zusammen nach einer effektiven Waffe gegen die Dominanz von Windows auf handelsüblichen PCs sucht. Aus Europa stammt immerhin Linux, wir haben so etwas nicht nötig. Und Putin ist auch bekannt dafür, genau solche Richtungen zu verfolgen. Habe ich persönlich kein Problem damit, sollen sie machen, mal schauen wie es ausgeht. Der Sinn davon erschließt sich mir nicht. Die Windows-Architektur zu klonen, mit Werkzeugen von hier und Gedöns von da, erscheint mir nicht wirklich originell.

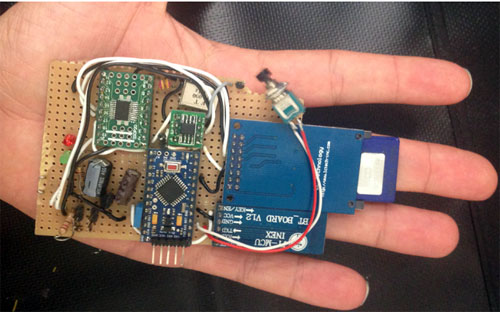

Ich mache mal ein wenig Werbung in eigener Sache. Ein paar Kollegen, mit denen ich früher in die (Berufs-)Schule gegangen bin, haben eine Unterbrechungsfreie StromVersorgung für den Minirechner Raspberry Pi entwickelt:

Das Projekt selbst wurde aus einer Not heraus geboren, da es wohl diverse SD-Karten zerschossen hat, weil das Teil einfach nicht korrekt herunterfuhr. Die USV verhindert solche Dinge und noch viel mehr, hier steht, was eine USV überhaupt ist.

Die ganze Idee fängt gerade an mächtig durch die Decke zu gehen, was in dem Ausmaß nicht vorhersehbar war. Wenn ihr selbst eine USV erwerben wollt, besucht einfach diese Seite:

Der momentane Preis für die USV ist an eine Aktion gebunden. Momentan kostet sie 23,76€ (Stand heute), ab dem 26. Dezember, dem voraussichtlichen Lieferdatum, dann 29,99€. Auch kann man sich als „Early Adopter“ wohl noch die Farbe der Platine (gelb, blau, rot, grün, etc.) raussuchen.

Wichtig: In dem Video dort ist noch der Prototyp zu sehen. Die fertige Platine steckt man einfach auf den GPIO-Port des Pi, wobei auch die Anschlüsse weiterhin für andere Anwendungen auf diesem Port erhalten bleiben. Sobald es hier Bilder gibt, werde ich die mit einem Update nachreichen.*

Die Überwachungssoftware wird übrigens auch von denen entwickelt werden. CW2. ist im Kern ein Software-Unternehmen mit Schwerpunkt auf Business-Software-Lösungen aus dem Stuttgarter Raum. Das ist deren erstes kommerzielles Hardware-Projekt. Ich bin gespannt, wie das ausgeht und drücke natürlich die Daumen.

*[Update I, 14.11.13]

Seit heute sind auch die Bilder eingefügt, wie ihr oben sehen könnt. Wenn ihr Kontaktdaten braucht, einfach bei mir kurz melden!