Archiv für die Kategorie „Zukunft“

Avatar war gestern. Das war nur ein kleiner Schritt hin zu Neurocinema, der brandneuen Echtzeit-Überwachung des Gehirns und dessen Reaktionen auf einen Film.

Problem: Wie findet man den neuralen G-Punkt?

Lösung: Es gibt eine App Firma dafür.

Mindsign Neuromarketing aus San Diego möchte damit in naher Zukunft ein paar Dollars verdienen. Wichtig hierbei ist der Blutfluss zur Amygdala, denn dort sitzen die Triebe und Emotionen aus unserer Urzeit. Mit den so gewonnen Daten werden die Filme feingetunt: Was war besonders aufregend? Wo gab es die meisten emotionalen Reaktionen? Der Mensch wird zum Versuchskaninchen für die neue Generation der Hollywood-Blockbuster.

Der Name der Firma kommt nicht von ungefähr: Mindsign Neuromarketing macht schon seit einer Weile in Werbung für das Fernsehen. Der Trailer zu „Pirates of the caribbean – at world’s end“ zum Beispiel wurde mit Neuromarketing-Werkzeugen überarbeitet. Der aktuelle Entwicklungsstand sieht so aus:

„Neurocinema helpfully speeds up a process Hollywood began years ago, namely the elimination of all subjectivity in favor of sheer push-button sensation.“

Das könnte ein Affe auch machen: Stupides Knöpfchen-Drücken, ohne sich groß eine Meinung über das Gesehene zu bilden, geschweige denn das auf sich wirken zu lassen. Wir haben alle keine Zeit mehr, was wir brauchen sind mehr Affen!

[via]

Die Zukunft des Kinos wird absolute Spitzenklasse:

„movie houses will become crack dens with cup holders.“

Danke Hollywood, dass ihr mir die viele Gehirn-Arbeit beim Filmeschauen abnehmt! Ich wüsste nicht, was ich ohne euch machen würde. Fotzen.

Vimeo ist bekannt dafür, einen etwas höheren Anspruch an das zu haben, was dort an Videos publiziert wird. Die „schöne Schwester“ von youtube sozusagen.

ASCII ist bekannt dafür, eine absolut verzockte Zeichenkodierung zu sein, die längst Kultstatus erreicht hat.

Verbindet man beides, dann kommt das Folgende heraus:

ascIImeo ist das avantgardistische Projekt von Peter Nitsch. Es wandelt ganz einfach vimeo-Videos in ascII-Videos um. Der pure Trip, wobei man sogar noch wählen kann, ob der Output in Farbe oder nur Schwarzweiss stattfinden soll. Ein heißer Kandidat für das Projekt des Jahres, wenn ihr mich fragt.

Die Umwandlung der Bilder in Glyphen übernimmt textfx7, das flash-Rendering as3ansi.

Peter wollte eigentlich das Ganze erst für youtube realisieren, die verbieten sich jedoch die Art Veränderung ihrer Clips, wie er das im Sinn hatte. Die API von vimeo war seiner Meinung nach geradezu einladend, was am Ende dann unser Glück ist.

Tipp: Wirklich jedes Video von vimeo lässt sich als ascII-Version ausgeben. Dazu muss man nur die Video-ID, also die Zahl, die jeder Film in der URL enthält, an http://asciimeo.com/ anhängen. Fertig!

Probiert es mal aus und wählt euren persönlichen Favoriten! Hier zum Beispiel ein paar Graffiti-Künstler in Aktion. Oder Prinz Pi – 3 Minuten in ascII. Der Burner.

Zum Schluss noch ein letzter Hinweis: Wenn eine Meldung kommt „fail!“ beim Abspielen des ascII-Clips, dann ist das ein Bug, der in in naher Zukunft verschwunden sein wird (das hat der gute Peter zumindest versprochen). In diesem Fall einfach ein anderes Video probieren.

orbo ist eine Magnet-Technologie-Maschine, die mehr Energie produziert, als man ihr zuführt. Das sagen zumindest ihre Erfinder. Hier haben sie erst vor kurzer Zeit ein Promo-Video veröffentlicht, wo sie das System vorstellen.

Der Traum von einem tatsächlich funktionierenden perpetuum mobile ist schon sehr alt. Im Jahr 1712 zum Beispiel versuchte sich der exzentrische Erfinder Johann Ernst Elias Bessler an einem Rad, welches nicht mehr aufhören sollte sich zu drehen, wenn man es einmal in Bewegung setzt. Heute wird diese Idee jedoch meistens der puren Fantasie zugeordnet, da ein perpetuum mobile gegen elementare physikalische Gesetze verstößt, wie den Energieerhaltungssatz und den zweiten satz der Thermodynamik. Hier darf nicht vergessen werden, dass diese „Gesetze“ von Menschen gemacht wurden, die selbst Fehler haben. Wenn also das nächste Mal jemand sagt, „dies oder das verstößt gegen die Gesetze der Physik und ist daher unmöglich“, dann muss man ferner sehen, dass das ein schwarzes Loch auch macht und das Loch interessiert das einen Dreck. Jedenfalls, wenn Nikola Tesla mehr Geld und Zeit gehabt hätte, er hätte wohl als Einziger die Idee einer Freien-Energie-Maschine realisiert bekommen. Wer sich mit seinen Thesen näher beschäftigen möchte, er hat alles aufgezeichnet, der Sammelband ist allerdings nicht billig: Nikola Tesla. Seine Werke, 6 Bände. Nun zurück zu orbo.

orbo sieht schonmal ganz nett aus und so. Was mich extrem irritiert hat war jedoch die Batterie, die das System speist. orbo soll dreimal mehr Energie produzieren, als sie durch die Batterie bekommt, in Form von Wärme. Was soll daran revolutionär sein? Jeder 0815-Motor macht das auch. Zudem ist das Problem wie immer der Verschleiß: Die Magneten selbst werden nicht ewig halten. Genauso das ganze Gebilde mit dem billigen Plexiglas. Ich bin jetzt kein physikalisches Genie, doch das Prinzip leuchtet mir nicht ein. Das mit den Magneten ist ein Weg, jedoch wäre ein künstliches Vakuum revolutionärer, damit sich das nicht so schnell abnutzt. Ich glaube mich vage zu erinnern, dass Tesla selbst eine art Magnetmotor vorschwebte. Da ich jedoch bisher keine 120€ für die Bücher hatte, weiß ich da nichts genaueres.

Trotzdem: Respekt an die Iren, dass die sich an sowas trauen. Als sie 2006 die Idee publik gemacht hatten, gab es keinen Prototyp. Entsprechend hämisch waren die Kommentare der Weltpresse. Inzwischen gibt es diesen Prototyp, doch nachdem ich das gesehen habe, bin selbst ich nicht überzeugt. Das erscheint mir alles andere als zukunftsweisend. Richtig ist die Einstellung, dass es neue Ideen braucht, um aus der kommenden Energie-Krise als Gewinner hervorzugehen. Insofern gibts die honorable mention. Diesmal war leider nicht mehr drin.

cofee ist die Abkürzung für computer online forensic evidence extractor. Das ist eine Software, die von Microsoft auf USB-Sticks an Ermittlungsbehören verteilt wird, damit diese aus Windows-XP-Rechnern mit der Hilfe einer einfachen Benutzeroberfläche und ca. 150 Kommandos forensische Daten abgreifen können.

Ich habe den user guide zu cofee als pdf hinterlegt, damit ihr mal einen Eindruck bekommt, was M$ alles macht, um in gewisse Windungen von berühmt-berüchtigten Behören kriechen zu können:

https://cipha.net/special/cofee_user_guide_v112.pdf.

Die Datei ist ca. 3,3MB gross und umfasst 46 Seiten.

Das wird die Zukunft sein der Beweismittelsammlung, denn momentan funktioniert cofee ausschließlich für XP.

Seit April gibt es auch eine Kooperation zwischen dem redmonder Softwarekonzern und Interpol, natürlich nur und ausschließlich zur Bekämpfung von Kinderpornografie…

Sicher gibts das Ganze viel viel besser und cleverer für Linux, wenn ihr backtrack, knoppix std oder phlak kennt/schonmal benutzt habt.

Microsoft kümmert sich! Überlegt immer vorher, welche Betriebssysteme/Rechner/PCs ihr für was benutzt. Sonst kommt der kleine Billy mit ein paar grünen Männern und nimmt euch eure Daten weg. Wer hat’s erfunden!?

P.S.: Checkt auch mal das verschrobene Logo im pdf, das die Software repräsentieren soll! Sieht nach einem alten Bekannten aus, der in einer sehr sehr heißen Umgebung lebt und arbeitet.

P.P.S.: In den USA ist eine ominöse Organisation der alleinige Partner von Microsoft bzgl. der Verteilung von cofee: Die nw3c. Leider gibt es kaum Informationen zu der Organisation, was nicht verwundert, wenn man sich deren Kooperationspartnerliste ansieht, aber schon der Titel klingt irgendwie verdächtig. white collar bedeutet soviel wie weißer Kragen, wasauchimmer das heisst.

[Update I, 18.11.09]

Ich habe eine Liste gefunden, welche Kommandos und Parameter von cofee benutzt werden:

arp.exe ‐a

at.exe

autorunsc.exe

getmac.exe

handle.exe ‐a

hostname.exe

ipconfig.exe /all

msinfo32.exe /report %OUTFILE%

nbtstat.exe ‐n

nbtstat.exe ‐A 127.0.0.1

nbtstat.exe ‐S

nbtstat.exe ‐c

net.exe share

net.exe use

net.exe file

net.exe user

net.exe accounts

net.exe view

net.exe start

net.exe Session

net.exe localgroup administrators /domain

net.exe localgroup

net.exe localgroup administrators

net.exe group

netdom.exe query DC

netstat.exe ‐ao

netstat.exe ‐no

openfiles.exe /query/v

psfile.exe

pslist.exe

pslist.exe ‐t

psloggedon.exe

psservice.exe

pstat.exe

psuptime.exe

quser.exe

route.exe print

sc.exe query

sc.exe queryex

sclist.exe

showgrps.exe

srvcheck \127.0.0.1

tasklist.exe /svc

whoami.exe

[via]

Also nach 150 Befehlen sieht das jetzt nicht aus. Es kursiert aber das Gerücht, dass es mehrere Versionen von cofee gibt, mit einer unterschiedlichen Anzahl der abgedeckten Kommandos.

[Update I, 15.12.09]

Okay, Respekt, das ging ziemlich schnell.

„This week two unnamed hackers released DECAF, an application that monitors a computer for any signs that COFEE is operating on the machine.

According to the Register, the program deletes temporary files or processes associated with COFEE, erases all COFEE logs, disables USB drives, and contaminates or spoofs a variety of MAC addresses to muddy forensic tracks.“

[via]

Tztz, Sachen gibt’s.

Ohne tcp/ip gäbe es ja bekanntlich gar kein Internet, denn es ist das Haupt-Protokoll, das alles möglich macht.

Das interplanetarische Äquivalent dazu gibt es seit neuestem auch und das nennt sich delay-tolerant networking. Vint Cerf hängt da mit drinne und google ebenso, weshalb die das direkt in ihr Android miteingebaut haben.

Getestet wird das 80 bzw. 90 Lichtsekunden von der Erde entfernt. Die Entwicklung geht zurück bis ins jahr 1998 und auch die NASA macht mit.

Das problem bei tcp/ip ist die permanente Verbindung, mit der die Pakete versendet werden. DTM braucht sowas nicht, die Pakete werden einfach gebuffert, sprich gesammelt, bis eine stabile Verbindung zum Weitersenden genutzt werden kann. Das macht Gebrauch von der Latenzzeit und berücksichtigt die niedrige Energieaufnahme von Satelliten.

[via]

Es spielt also zukünftig keine Rolle mehr, wenn es nach google geht, ob ihr eure youtube-Videos auf dem Mars, der Venus oder sonstwo im Sonnensystem schaut. Vorausgesetzt natürlich, Satelliten von uns sind in der Nähe und ihr benutzt so ein Android-Handy. 😉

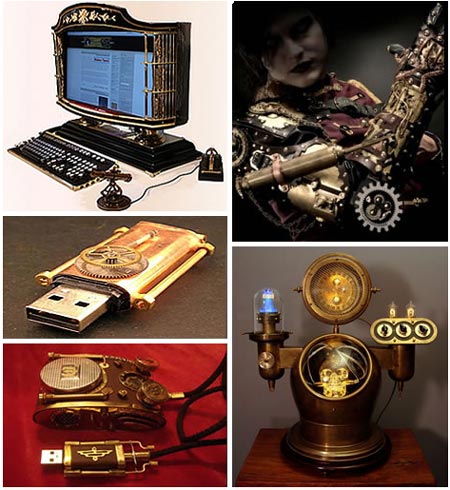

Eigentlich ist Steampunk eine literarische Gattung mit Ursprüngen bei H.G. Wells und Jules Verne, doch die neuere Zeit hat das Thema immer mal wieder in den Kontext von Videogames oder Science-Fiction gebracht. Das ist auch ganz gut so, denn Steampunk sieht nicht nur ziemlich geil aus, wenn es gut gemacht wird, es fasziniert einfach.

Dank des Internets hat sich die Modifizierung von alltäglichen Gadgets wie Computern oder Handys rasant entwickelt, wie der folgende Beitrag zeigt:

26 sexy Steampunk-Gadgets & Hitech-Hacks, via weburbanist.com.

Auf lange Sicht wird sich das wohl durchsetzen, momentan sind solche Geräte noch sehr teuer und aufwendig in der Herstellung. Wenn es erstmal den 3D-Drucker für jedermann gibt, kann man das auch alleine am Rechner machen. Bis dahin bleiben uns nur die Visionen der Modder und viele viele abgefahrene Entwürfe & Photos.

Die Aktion mit dem Schüler-VZ-Crawler war schon cool. Einfach mal schnell auf alles geschissen und eigene Netzwerk-„Vorstellungen“ durchgedrückt; Respekt, 3x1t! Irgendwie war klar, dass mir das gefällt.

Anyway, so abwegig sind die Ideen des jungen Programmierers gar nicht:

Die CIA plant fette Investitionen durch seinen verlängerten Finanzierungs-Arm in-q-tel in eine Software-Firma namens Visible Technologies. Damit will man dann zukünftig Social Networks ausspähen. Mit allem, was dazugehört:

„Visible crawls over half a million web 2.0 sites a day, scraping more than a million posts and conversations taking place on blogs, online forums, Flickr, YouTube, Twitter and Amazon. (It doesn’t touch closed social networks, like Facebook, at the moment.) Customers get customized, real-time feeds of what’s being said on these sites, based on a series of keywords.

“That’s kind of the basic step — get in and monitor,” says company senior vice president Blake Cahill.

Then Visible “scores” each post, labeling it as positive or negative, mixed or neutral. It examines how influential a conversation or an author is. (”Trying to determine who really matters,” as Cahill puts it.) Finally, Visible gives users a chance to tag posts, forward them to colleagues and allow them to response through a web interface.“ [via]

BNW.

Das Problem ist, das ist keine neue Firma, sondern die machen das bereits für weltbekannte Riesen wie AT&T, Microsoft und Dell. Das ist grundsätzlich eigentlich „normal“, wenn man so will. Neu ist nur die Ausrichtung, die für „uns“ gefährlich werden könnte, da nun das erste Mal ein Auslandsgeheimdienst seine Millionen in Visible reinpumpt. Not funny, Sir:

„…the In-Q-Tel cash will be used to boost Visible’s foreign languages capabilities, which already include Arabic, French, Spanish and nine other languages.“

Aber, etwas Witziges kann ich der Aktion doch noch abgewinnen:

„…the CIA specifically needs the help of innovative tech firms to keep up with the pace of innovation in social media.“

Die besten der Besten der Besten, Sir!

Viele kennen die erste Version einer Roboterethik von Isaac Asimov, eventuell sogar aus dem Film I, Robot mit Will Smith in der Hauptrolle:

# Ein Roboter darf keinen Menschen verletzen oder durch Untätigkeit zu Schaden kommen lassen.

# Ein Roboter muss den Befehlen eines Menschen gehorchen, es sei denn, solche Befehle stehen im Widerspruch zum ersten Gesetz.

# Ein Roboter muss seine eigene Existenz schützen, solange dieser Schutz nicht dem Ersten oder Zweiten Gesetz widerspricht.

Dr. Ronald Arkin soll nun die US-Army in diesem Bereich fit machen und arbeitet mit seinem Team an einer erweiterten Version. Das HPlus-Magazine hat ihn interviewt:

http://hplusmagazine.com/articles/robotics/teaching-robots-rules-war. [via]

Arkin ist der Meinung, dass Maschinen in Kriegsgebieten unabhängiger und ethisch korrekter agieren können als Menschen. Zu diesem Zweck erstellt er eine Software-Architektur, die auch die Genfer Konvention, Kriegsgesetze oder Kriegseröffnungsregeln (sowas gibt es in den USA tatsächlich) abdecken soll.

Die Vorteile seiner zukünftigen „ethisch korrekten“ Killer-Roboter sind die Nachteile des Menschen: keine Furcht, kein psychologischer Druck, keine Müdigkeit, etc. Auch Arkin benutzt Regeln für seine Kriterien, die sehen dann so aus:

1. Aufspüren und Neutralisieren von Zielen, die z.b. in Verbindung mit den Taliban gebracht werden

2. Feuer mit Feuer vergelten; aber bitte in einem angemessenen Rahmen

3. Kollateralschäden minimieren – zivile Opfer vermeiden

4. im Zweifelsfall taktische Manöver initiieren, um gefechtsbereit zu bleiben

5. Feinde stellen und zur Aufgabe zwingen, bis menschliche Verstärkung eintrifft

Wie man sieht hat das alles wenig mit Roboter-Romantik zu tun, hier geht es eiskalt ums Kriegsgeschäft. Arkin selbst sagt zwar, dass ein ernstzunehmender funktionierender Prototyp noch Jahre entfernt ist. Die Software, die das Ganze möglich machen soll, wird aber bereits programmiert. Auf der Seite mit dem Interview findet sich auch ein Video, wie das in Zukunft aussehen könnte.

Der Kindle, das Ebook-Gadget von Jeff Bezo$, ist ja nun mittlerweile in einer zweiten Version erhältlich. Etwas kleiner, etwas handlicher, aber immer noch kein Farbbildschirm, der Speicherkarten-Slot fehlt auch, kein richtiges Wifi und noch ein paar andere Krankheiten. Ein wahres Schnäppchen für 300$/190€, braucht man unbedingt.

Jedenfalls, würden wir in einer Zukunft leben, in der es keine Bücher mehr, sondern nur noch elektronische Kopien gibt und hätte Amazon mit dem Kindle den Ebook-Reader-Krieg gewonnen (was wir jetzt mal nicht hoffen wollen) sähe die Welt ziemlich traurig aus:

Amazon konnte nämlich durch die selbe Verbindung, mit der sich elektronische Bücher via USB auf das Gerät übertragen lassen, zwei Ebooks komplett löschen. Coole Ironie am Rande: das war Animal Farm und 1984 von keinem Geringeren als George Orwell. Der Geist in der Maschine…

Amazon behauptet zwar, es hätte Ärger mit dem Verleger der Bücher gegeben, weil die sich von Ebooks abgewendet hätten. Aber die Maßnahme selbst wäre so, wie wenn ich Bücher über Amazon kaufe, die dann in meinen Regalen stehen und schließlich Jeff Bezos klingelt, sie wieder mitnimmt, sie verbrennt und mir dann eine Gutschrift ausstellt. Bücher sind wichtig, damn it.

[via]

Ein schlagkräftigeres Argument gegen den Kindle gibt es wohl kaum. Zwar war bekannt, dass die Ebooks drm-gesichert sind und auch nicht weitergegeben werden dürfen. Zudem gibt es das Gerät und den Service auch nur in den USA bislang. Aber eigene Käufe zu vernichten, ohne Nachfrage oder sich Gedanken zu machen um die Konsequenzen, ist eigentlich einen Big-Brother-Award wert.

Bereits heute existiert Technologie, die alleine mit Kraft der Gedanken Computer bedienen, Rollstühle bewegen und Micro-Blogging-Dienste nutzen kann. Diese neural devices agieren zudem immer mehr drahtlos, was Forscher aktuell Sorgenfalten bzgl. der Sicherheit dieser Techniken beschert. Sie fürchten, dass zukünftige Hacker direkt das Gehirn angreifen könnten und sprechen offen von den Gefahren des Gehirn-Hacking.

Dazu der Computer-Experte Tadayoshi Kohno von der Universität Washington:

„If we don’t start paying attention to security, we’re worried that we might find ourselves in five or 10 years saying we’ve made a big mistake.“

Finde ich jetzt persönlich alles andere als witzig.

Ein Horror-Szenario sieht so aus: in naher Zukunft wird es möglich sein künstliche Prothesen aus der Ferne mit WLAN zu administrieren. Sollte die Verbindung dabei nicht verschlüsselt sein und gibt es keine Zugangskontrolle, könnten Hacker die Gliedmaßen hijacken. Was einst Teil des eigenen Körpers war gehört nun jemand Unbekanntem. Hartes Brot.

[via]

BNW.

Jetzt stellt sich natürlich die Frage, wer könnte daran Interesse haben, sich in andere Gehirne zu hacken? Nun, das Militär ist wohl die erste Adresse. Aber bereits 2007 und 2008 gab es Hacks diverser Epilepsie-Webseiten, die mit Animationen verändert wurden, die dann bei Patienten Anfälle auslösen können. Dadurch eröffnet sich eine völlig neue Form des dezentralen Psycho-Terrorismus.

Letztendlich gibt es aber noch ein Problem, das in der Natur des Internets liegt:

„Because the internet was not originally designed with security in mind, it is incredibly challenging — if not impossible — to retrofit the existing internet infrastructure to meet all of today’s security goals.”

Ghost in the Shell, here we come!

Wir sind wieder einen entscheidenden Schritt weiter in Richtung des ersten Quantencomputers gekommen: an der Yale Universität wurde nun der erste Quantenprozessor entwickelt; kein Fake oder „falscher Fuffziger“. Was es mit Quantencomputing und der genauen Funktion auf sich hat erkläre ich hier nicht mehr, das habe ich schon an anderer Stelle.

Jedenfalls, für die Funktionen eines Prozessors sind Algorithmen unerlässlich. Und mit diesem Quantenprozessor ist das Suchverfahren bereits kein Problem mehr (hier wird nach Mustern oder Objekten mit bestimmten Eigenschaften gesucht).

[via]

Dank der Quantenmechanik ist die Performance hier wesentlich höher, weil nicht nur „1“ und „0“, „an“ oder „aus“ als Zustände verwaltet werden können, sondern auch die Superposition beider, d.h. „an“ oder „aus“ zur selben Zeit.

„Instead of having to place a phone call to one number, then another number, you use quantum mechanics to speed up the process,“ Schoelkopf said. „It’s like being able to place one phone call that simultaneously tests all four numbers, but only goes through to the right one.“

Richtig abgefahren und praktisch kaum vorstellbar.

Das Hauptproblem vorher bei den Qubits war die begrenzte Lebensdauer: die lag bei mickrigen Nanosekunden. Schoelkopf und sein Team aber haben bereits die Mikrosekunde erreicht; 1000 mal länger und somit auch fähig essentielle Algorithmen zu betreiben.

Die nächsten Ziele sind daher offensichtlich: zum einen die Lebensdauer weiter ausdehnen und immer mehr Qubits auf kleinerem Raum zum Arbeiten zu bewegen. Denn: jedes zusätzliche Qubit steigert die Rechenpower exponentiell(!).

Jaaa, das heißt aber noch lange nicht, dass diese Rechner dann intelligent sind. Heutige Rechner sind zurückgebliebene Kakerlaken, diese Geräte wären dann Millionen Kakerlaken auf Methylphenethylamin; oder so ähnlich.

Javier Fernández-Han ist 15(!) und hat ein System namens VERSATILE entwickelt, mit welchem es möglich sein soll Energie aus Algen zu gewinnen.

Er kombiniert darin rund ein Dutzend neue und existierende Technologien, um ziemlich gleichzeitig Abfall zu beseitigen, Methan und Bio-Diesel als Treibstoff zu produzieren, Nahrung für Menschen und Vieh bereitzustellen und Treibhausgase in Sauerstoff umzuwandeln. Diese Idee hat ihm jüngst ein 20.000$-Stipendium im Rahmen des „invent your world“-Wettbewerbs beschert. Eigentlich fast zu krass für einen 15-Jährigen, hier geht’s zu der Erfindung:

via inhabitat.com, das „Versatile“-System (inkl. Grafiken).

Der modulare Aufbau seines Systems soll vor allem in Dritte-Welt-Ländern Anwendung finden, die auf unabhängige Quellen für Energie und Abfallverwertung angewiesen sind. Eine kleine Version von „Versatile“ für das eigene Heim soll so um die 200$/130€ kosten. Ein funktionierender Prototyp existiert hingegen noch nicht, sollte sich mit dem gewonnenen Geld allerdings irgendwie realisieren lassen.

Es ist sinnvoll, sich der Tragweite dieser Idee einmal bewusst zu werden: Javier gehört wie viele Millionen zu einer Generation, die massive Schwierigkeiten haben wird, den Dreck, den wir, unsere Eltern und Großeltern auf dem Planeten angerichtet haben, wieder wettzumachen. Das „Versatile“-System könnte ein richtiger „game-changer“ werden und ehrlich gesagt ist es fast dazu verdammt; es braucht weitere Einfälle dieser Richtung, um nicht wie von Stephen Hawking postuliert zukünftig das Leben komplett im Weltall verbringen zu müssen, weil die Erde unbewohnbar geworden ist.

Andrew Hicks ist Mathematiker und entwirft Spiegel. Aber nicht irgendwelche langweilige, die jeder hat, sondern er benutzt die Mathematik für absolut abgefahrene Effekte.

Acht Jahre hat er gebraucht, um einen Spiegel zu kreieren, der beim Auto den toten Winkel sichtbar machen soll; mit so gut wie keiner Verzerrung. Diese entwicklung ist dermaßen konkret, dass er bereits mit einem KFZ-Hersteller in Verhandlung steht. Aber er hat danach nicht einfach aufgehört.

Inzwischen besitzt er schon sechs Prototypen: einen Panorama-Spiegel, Spiegel für High-Tech-Kameras und einen „Vampir-Spiegel“, der, wenn man in die kurvige Oberfläche schaut und den rechten Arm hebt, es so aussehen lässt, als sei es der linke. Reality-remixing!

Der New Scientist hat ein paar interessante Photos dazu:

Andrew Hicks zeigt seine Spiegeltricks.

Die Technik selber existiert schon seit satten 8000 Jahren, als die Menschen anfingen mit gespiegeltem Licht zu arbeiten: das waren reflektierende Oberflächen aus vulkanischem Glas, die in der Türkei gefunden wurden. Dadurch wurde dem Verstand klar, dass nach außen gewölbte Scheiben eine größere Sicht auf die Welt ermöglichen.

Dank dem Computer ist es Hicks heute möglich seine Spiegel mit großer Präzision zu entwerfen. Das Problem versucht er dabei jedesmal mit ausgeklügelten Gleichungen zu lösen, was ihm eben so in den Sinn kommt. Der PC errechnet anschließend tausende Punkte, wie der Spiegel genau bearbeitet werden muss. Eine kanadische Firma fräst das dann aus Aluminium, was durchaus einen ganzen Tag dauern kann.

Gerade was seinen KFZ-Prototyp-Spiegel betrifft, wird er Unterstützung aus Übersee brauchen: in den USA ist es nicht erlaubt gewölbte Spiegel an der Fahrerseite anzubringen; und das, obwohl die Hicks-Erfindung 45 Grad anstatt nur 15 bis 20 grad Sicht abdeckt.

[via]

Selbst wenn das Gebiet um Patente und Vermarktung nicht sein Metier ist, wird er auch in Zukunft nicht stillhalten: seine neueste Idee sind bestimmte Anordnungen von Mikro-Spiegeln, die hunderte überlappender Bilder auf Video festhalten sollen. Mit Software zusammengesetzt ergäbe sich so eine extrem hohe Auflösung, mit unglaublichem Zoom-Faktor für Objekte oder Personen. Optimal für DVD-Player oder Spielekonsolen. Der gute Andrew Hicks, ein wahrer Spiegeltrick-Spezialist.

In Osteuropa macht sich langsam aber sicher ein neuer Trend breit, der auch in den Westen überschwappen könnte: und zwar werden dort vornehmlich Bankautomaten gehackt, auf denen Windows XP läuft. Also erstens, Respekt, Windows XP als Betriebssystem für Bankautomaten zu benutzen ist natürlich sowas von einfallsreich und sicher. Man schafft es also nicht mal ein eigenes System für diese scheiß-langsamen Schränke zu entwickeln. Und zweitens, wie blöd kann man eigentlich sein?

Bei insgesamt 20 Maschinen wurde das bisher festgestellt. Ich kann mir nicht ganz vorstellen, wie das direkte Hacken gehen soll, aber der Tenor geht davon aus, dass es dafür am Anfang eine Art „Controller Card“ braucht. Die untersucht die Maschine nach Schwachstellen, die dann später in der Weise ausgenutzt werden, dass Malware installiert werden kann. Die lässt dann Folgendes zu:

„This malware is unlike any we have ever had experience with. It allows the attacker to gain complete control over the ATM to obtain track data, Pins and cash from each infected machine.“

[via]

Man kann ebenfalls sagen, was im Inneren des infizierten Systems passiert: eine Datei namens isadmin.exe lässt sich im Verzeichnes C:\WINDOWS nieder, die dann die Zugriffe auf eine andere Datei namens lsass.exe manipuliert, so dass der geschützte Bereich des Speichersystems ausgelesen werden kann.

Das absolut Geilste kommt aber noch: da es sich bei der Malware um eine erste Version handelt, könnten zukünftige Iterationen des Programms mit weiteren Funktionalitäten glänzen, wie etwa das Verbreiten des Programms von Bankautomat zu Bankautomat. Eine Netzwerk-Funktionalität in dem Sinne besteht nicht, also geht das Abzocken der Geräte wohl nur lokal.

Das ist ja noch viel besser als das Bankomat-Sniffing von vor drei Jahren. Und irgendwie sehen die Bank-Pin-Hacker gegen diese Angriffe wie Grundschüler aus. Klasse!

Ich erinnere mich an ein Ereignis von vor (maximal) zwei Jahren oder so, als ich auch mal Geld an einem Bankautomat der Volksbank holen wollte. Diese Maschine hat sich einfach aufgehängt und einen Speicherzugriffsfehler angezeigt, natürlich in Form des berüchtigten Windows-Bluescreens. Ich habe leider kein Photo davon und ich kann auch nicht sagen, welches Windows hier eingesetzt wurde, aber dass es überhaupt Windows war ist ja schlimm genug.

Weiter so, liebe Banken! Und ich brauche jetzt diese „Controller Card“ und eine aktuelle Version der Malware, aber pronto!

Seedbomb ist ein virtuelles Projekt von Jin-Wook Hwang.

Das funktioniert so: Seedbomb ist eine nicht-militärische Bombe, die den Planeten Erde vor Desertifikation und Sandstürmen beschützen soll. Der amerikanische Pilot Gale Halvorson tat etwas ähnliches kurz nach dem Zweiten Weltkrieg mit Süßigkeiten über Berlin. Demnach ist die Seedbomb auch eine „Bombe der Hoffnung“. Sobald die Seedbomb ausgeklinkt wird, zerlegt sich diese in der Luft und die enthaltenen Saatkapseln streuen sich über eine große Fläche und fallen zu Boden. Hat die Pflanze dann irgendwann eine entsprechende Größe, zersetzt sich die kleine Hülle durch Feuchtigkeit automatisch.

Jin-Wook Hwang präsentiert noch weitere interessante Zukunfts-Konzepte, aber Seedbomb ist meiner Meinung nach das beste: via coroflot.com.

Viel glück, Herr Hwang! Ausgezeichnete Idee.